Введение

Современные структуры информационных технологий подвергаются разнообразным криптографическим угрозам и атакам [1-3]. Эти угрозы требуют разработки эффективных методов обнаружения и противодействия [4-6].

Математическое моделирование позволяет формализовать и исследовать эти угрозы [7-9]. А прогнозирование их развития и оценка рисков позволяет с высокой эффективностью решать задачи защиты структуры информационных технологий.

При этом основными задачами математического моделирования в области кибербезопасности следует полагать [10; 11]: идентификацию и классификацию криптографических угроз; моделирование распространения и воздействия криптографических атак; оценку эффективности защитных мер.

В данной статье приведены результаты анализа подходов к обеспечению устойчивой работы систем сбора, хранения и обработки информации. Представлены количественные оценки, подтверждающие правильность предложенных подходов.

Цель исследования – обзор современных подходов к анализу математических моделей криптографических атак на структуры информационных технологий.

Материалы и методы исследования

Выполнен систематический обзор и метаанализ по применению современных подходов к анализу математических моделей криптографических угроз и атак на структуры информационных технологий по протоколу PRISMA. Научная область обзора «Криптография», с подразделами «Криптографические угрозы», «Криптографические атаки». Критериями включения в этот обзор были публикации, посвящённые: разработке математического моделирования криптографических угроз и атак; влиянию вредоносного программного обеспечения; моделям теории массового обслуживания, эпидемиологическим моделям, безопасности информации; публикации на английском и русском языках. Критериями исключения были: отсутствие доступа к полным текстам статьи; дублирующие исследования, репринты, исследования на иных языках, кроме заявленных (английский и русский), письма и краткие сообщения. В базах данных eLIBRARY.RU, РИНЦ, Scopus выполнен поиск исследований, посвящённых применению современных подходов к анализу математических моделей криптографических угроз и атак на структуры информационных технологий, и обзоров, посвящённых данной проблеме в период с 1 января 2005 г. по 10 декабря 2024 г. При поиске в базах данных

eLIBRARY.RU, РИНЦ, Scopus выполнен поиск исследований, посвящённых применению современных подходов к анализу математических моделей криптографических угроз и атак на структуры информационных технологий, и обзоров, посвящённых данной проблеме в период с 1 января 2005 г. по 10 декабря 2024 г. При поиске в базах данных eLIBRARY.RU, РИНЦ использовались следующие ключевые слова: «криптографические угрозы и атаки». Найдено 577 публикаций. Аналогичный алгоритм применён для других научных баз. Всего 588 исследований включены в этот систематический обзор: посвящены обзору проблемы – 124, разработке моделей криптографических угроз – 146, 156 – моделей криптографических атак, вредоносное программное обеспечение – 122, модели теории массового обслуживания – 10, эпидемиологические модели – 10, безопасность информации – 20. Представляющими интерес результатами были 50 публикаций: (1) обзоры применения математического моделирования криптографических угроз и атак, (2) случаи применения вредоносного программного обеспечения, (3) обзоры применения моделей теории массового обслуживания, эпидемиологических моделей, (4) обзоры безопасности информации. Полученные в результате систематического обзора и метаанализа научные данные могут быть применены при формулировании рекомендаций по применению современных подходов к анализу математических моделей криптографических угроз и атак на структуры информационных технологий [12].

eLIBRARY.RU, РИНЦ использовались следующие ключевые слова: «криптографические угрозы и атаки». Найдено 577 публикаций. Аналогичный алгоритм применён для других научных баз. Всего 588 исследований включены в этот систематический обзор: посвящены обзору проблемы – 124, разработке моделей криптографических угроз – 146, 156 – моделей криптографических атак, вредоносное программное обеспечение – 122, модели теории массового обслуживания – 10, эпидемиологические модели – 10, безопасность информации – 20. Представляющими интерес результатами были 50 публикаций: (1) обзоры применения математического моделирования криптографических угроз и атак, (2) случаи применения вредоносного программного обеспечения, (3) обзоры применения моделей теории массового обслуживания, эпидемиологических моделей, (4) обзоры безопасности информации. Полученные в результате систематического обзора и метаанализа научные данные могут быть применены при формулировании рекомендаций по применению современных подходов к анализу математических моделей криптографических угроз и атак на структуры информационных технологий [12].

Результаты исследования и их обсуждение

Для проведения исследования были выбраны следующие модели: теории массового обслуживания; эпидемиологические; поведенческие; комбинированные [13, с. 299; 14, с. 73; 15, с. 42].

Исследование сосредоточено на наиболее часто используемых моделях для исследования атак на структуры информационных технологий и моделях, применяемых для оценки распространения вредоносного программного обеспечения (ВПО) [16, с. 320; 17; 18].

Применение предложенных математических моделей включает исследование динамики последствий криптографических атак и их воздействие на структуры информационных технологий, а также оценку эффективности различных защитных мер [19-21].

Вредоносное программное обеспечение включает вирусы, черви, троянские программы и другие типы ВПО, предназначенные для выполнения нежелательных действий на целевой структуре информационных технологий [22-24]. Для моделирования распространения ВПО применяются эпидемиологические модели [25-27].

Фишинг (мошенничество с использованием социальной инженерии для получения конфиденциальной информации) представляет собой попытки получения конфиденциальной информации путем обмана пользователей через поддельные веб-сайты или электронные письма [28-30]. Для исследования таких криптографических атак используются модели теории игр и поведенческие модели [31-33].

Язык структурированных запросов Structured Query Language (SQL) используется для взаимодействия с реляционными базами данных [34-36].

При криптографической атаке путем SQL-инъекции (Structured Query Language Injection) злоумышленник внедряет вредоносный SQL-код в запросы к базе данных через пользовательский ввод. SQL-инъекции позволяют злоумышленникам выполнять произвольные SQL-запросы в базах данных через уязвимости в веб-приложениях [37-39]. Для исследования и предотвращения таких криптографических атак применяются модели теории конечных автоматов [15, с. 42; 40; 41].

Модели теории массового обслуживания M/M/1 и M/M/m относятся к стохастическим моделям, используемым для анализа систем массового обслуживания [42-44]. Эти модели помогают описать, как заявки (запросы) поступают в систему, как они обрабатываются и как долго они остаются в очереди. Модель описывается тремя частями (буквами), которые определяют свойства системы: первая M (Markovian arrivals) – поступление заявок (запросов); вторая M (Markovian service) – время обслуживания; 1 или m – количество обслуживающих каналов (серверов) в системе [45-47].

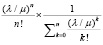

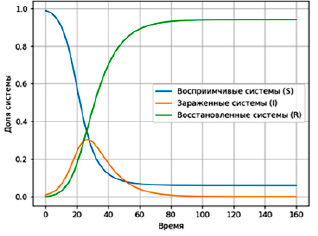

Модель M/M/1 для DoS-атак описывает систему массового обслуживания с одним сервером, где заявки поступают согласно распределению Пуассона с интенсивностью λ, а время обслуживания имеет экспоненциальное распределение. Вероятность отказа в обслуживании (перегрузка системы) может быть рассчитана с использованием формулы Эрланга [28; 29; 48]:

Ротказа =  , (1)

, (1)

где Ротказа – вероятность отказа в обслуживании, которая означает вероятность того, что ИТ-инфраструктура не сможет обработать запрос из-за перегрузки; λ – интенсивность поступления запросов в структуры информационных технологий (число запросов в единицу времени); μ – интенсивность обслуживания (число запросов, которые структура информационных технологий способна обслужить в единицу времени); n – число серверов (обслуживающих устройств) в структуре информационных технологий; k – количество возможных состояний структуры информационных технологий.

Результаты расчёта вероятности отказа структур информационных технологий в зависимости от числа серверов (рис. 1) показывают, как увеличение числа серверов в структуре информационных технологий влияет на вероятность отказа в обслуживании (отказа в доступе к ресурсу) при DoS-атаке.

Рис. 1. Результаты расчёта вероятности отказа структуры информационных технологий в зависимости от числа серверов Источник: разработано авторами

Рис. 2. Результаты расчёта доли отказавшей структуры информационных технологий в зависимости от времени криптографической атаки Источник: разработано авторами

Анализ результатов позволяет сделать следующие выводы: с увеличением числа серверов вероятность отказа снижается; масштабирование структуры информационных технологий может служить защитной мерой против DoS-атак.

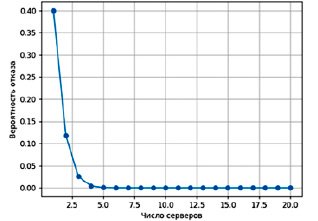

Результаты расчёта доли отказавшей структуры информационных технологий в зависимости от времени криптографической атаки (рис. 2) иллюстрируют поведение структуры информационных технологий, подверженной криптографической атаке ВПО, в зависимости от скорости восстановления зараженных элементов структуры информационных технологий.

Анализ результатов моделирования позволяет сделать следующие выводы: при высокой скорости восстановления локальных серверов общее число «зараженных» информационных систем быстро снижается; эффективное управление восстановлением может ограничить распространение ВПО.

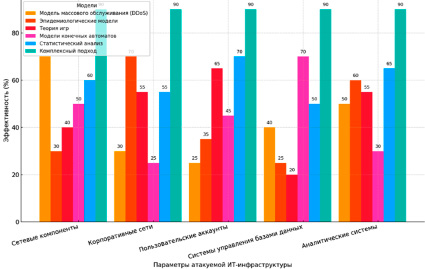

При этом основными проблемами, связанными с криптографическими угрозами, являются: постоянно меняющиеся угрозы (злоумышленники разрабатывают новые методы криптографических атак, что требует обновления защитных мер); сложность обнаружения (многие криптографические атаки остаются незамеченными до тех пор, пока не причинят значительный ущерб); большие объемы данных (обработка и исследование больших объемов данных, связанных с криптографическими угрозами, требует мощных вычислительных ресурсов и эффективных алгоритмов). Преимущества комплексного подхода к конфигурациям атакуемых структур информационных технологий представлены в таблице 1, а результаты расчёта эффективности математических моделей криптографических атак на структуры информационных технологий представлены на рисунке 3. Модель теории массового обслуживания охватывает сетевые узлы, серверы и их пропускную способность, что делает её полезной для анализа и прогнозирования нагрузки на корпоративные системы, но ограничивает её применимость к поведенческим и криптографическим угрозам; эпидемиологические модели применяются к сетям и системам с высоким риском распространения угроз, таким как вирусы и черви, что полезно для корпоративных сетей. Однако они не охватывают поведенческие аспекты атак и не учитывают взаимодействие угроз. Теория игр и поведенческие модели эффективны для анализа стратегий атакующих и защитников, полезны для корпоративных сетей и серверов, где атакующие могут использовать сложные стратегии. Тем не менее они не учитывают конкретные системные уязвимости. Модели теории конечных автоматов и регулярных выражений ограничены системами с предсказуемым поведением, такими как процессы и системы с фиксированной последовательностью действий. Их полезность ограничивается, когда поведение атакующих меняется или атака распространяется. Статистический анализ и визуализация применимы для анализа локальных и глобальных сетей, позволяют выявлять аномалии в поведении, но недостаточны для прогнозирования атак со сложным синергетическим эффектом. Комплексный подход поддерживает анализ всех компонентов корпоративной структуры информационных технологий, включая серверы, сети, базы данных, а также учет поведенческих факторов, что дает максимальное преимущество для моделирования сложных криптографических атак на всю структуру информационных технологий, включая взаимодействие угроз.

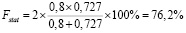

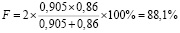

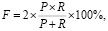

Для оценки эффективности F предложенного комплексного подхода к анализу математических моделей криптографических атак на структуры информационных технологий использован метод определения качества классификационных моделей из области информационного поиска и машинного обучения [49]. Предлагаемое соотношение (2) для оценки эффективности также известно как мера, объединяющая точность (precision) и полноту (recall) в единую метрику. Она особенно полезна в ситуациях, когда важно учитывать как точность (чтобы было как можно меньше ложных срабатываний), так и полноту (чтобы было обнаружено как можно больше реальных атак).

Эффективность предложенного комплексного подхода к анализу математических моделей криптографических атак на структуры информационных технологий (2) рассчитывается как гармоническое среднее точности и полноты. Используется именно гармоническое, а не обычное среднее, поскольку оно более строго учитывает малые величины. Впервые эта метрика была предложена в исследованиях по классификации текстов, но быстро нашла широкое применение, в том числе и в кибербезопасности для оценки эффективности моделей обнаружения угроз [50, с. 151].

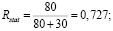

где  (полнота);

(полнота);

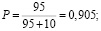

(точность);

(точность);

TP (True Positives) – верно обнаруженные атаки;

FP (False Positives) – ложные срабатывания, когда модель сигнализирует об атаке, которой нет;

FN (False Negatives) – пропущенные атаки, когда угроза не была обнаружена.

Рассмотрим пример расчета эффективности. Пусть имеются следующие значения для параметра системы управления базами данных (СУБД): (TP = 80, FP = 20, FN = 30) при использовании только однослойной модели статистического анализа и (TP = 95, FP = 10, FN = 15) – для предложенного многослойного комплексного подхода. Представленные в примере результаты расчётов количественных значений параметров моделей (табл. 2) указывают на преимущество в эффективности предложенного многослойного комплексного подхода на 11,9%. Результаты расчёта эффективности (2) предложенных многослойных математических моделей криптографических атак на атакуемые структуры информационных технологий, реализующих предложенный комплексный подход, в сравнении с известными (однослойными вариантами моделей, учитывающими при расчёте эффективности только одну из моделей) приведены на рисунке 3, а преимущества комплексного подхода к конфигурациям атакуемых структур информационных технологий сведены в таблице 1.

Такой комплексный подход, учитывающий применение предложенных математических моделей криптографических атак на структуры информационных технологий, позволяет учитывать взаимодействие атак разного типа и анализировать синергетический эффект (рис. 3, табл. 1), что может привести к повышению точности оценки рисков на 20-40%, увеличению способности обнаружения уязвимостей на 30-50% и улучшению возможностей по предотвращению атак на 25-50% по сравнению с использованием известных однослойных моделей (учитывающих либо только модель из теории массового обслуживания, либо только эпидемиологические модели, либо только модели, основанные на теории игр, либо только модели теории конечных автоматов, либо только модели, основанные на статистическом анализе).

Поддержка анализа всех уровней системы и адаптация под реальные многослойные сценарии атак может позволить сделать предложенные математические модели криптографических атак на структуры информационных технологий более эффективными и точными по сравнению с известными однослойными моделями для защиты корпоративной структуры информационных технологий от современных сложных угроз (рис. 3).

Таблица 1

Преимущества комплексного подхода к конфигурациям атакуемых структур информационных технологий

|

Параметр анализа |

Модель массового обслуживания (DDoS-атаки) |

Эпидемиологические модели (черви, вирусы) |

Теория игр и поведенческие модели (фишинг) |

Модели конечных автоматов |

Статистический анализ и визуализация |

Комплексный подход к моделированию атак |

Преимущество комплексного подхода |

|

Точность оценки риска |

55% (очереди и нагрузки) |

60% (анализ распространения угроз) |

65% (учёт стратегии атакующих) |

50% (анализ поведения системных процессов) |

70% (выявление аномалий) |

90% (учёт всех факторов и синергетического эффекта) |

+20-40% |

|

Прогнозируемый уровень компрометации данных |

25% |

30% |

35% |

20% |

40% |

До 60% (влияние синергетического эффекта) |

+20-40% |

|

Обнаружение уязвимостей |

50% (сетевые уязвимости) |

55% (анализ уязвимостей в системах) |

65% (учёт уязвимых стратегий) |

45% (аналитика выполнения) |

60% (выявление паттернов атак) |

95% (выявление сложных и комбинированных уязвимостей) |

+30-50% |

|

Адаптация под реальные сценарии |

45% |

60% |

65% |

50% |

55% |

95% (учёт сложных многослойных атак) |

+35-50% |

|

Возможность предотвращения атак |

40% (локальное предотвращение) |

50% (снижение распространения) |

55% (предотвращение на основе поведения) |

35% (проверка ограниченного количества случаев) |

60% (предсказание на основе статистики) |

85% (распознавание и блокировка комбинированных атак) |

+25-50% |

|

Комплексность анализа воздействия |

50% (сетевой уровень) |

55% (уровень заражения) |

60% |

45% (уровень процессов) |

65% (поведенческий уровень) |

90% (анализ на всех уровнях системы) |

+25-45% |

|

Применимость к IT-инфра-структуре |

Сетевые компоненты (серверы, узлы) |

Корпоративные сети и системы |

Корпоративные сети, серверы и пользователи |

Ограниченные системы с предсказуемым поведением |

Локальные и глобальные сети |

Полная система: сети, серверы, базы данных, пользователи |

Максимальная: поддержка комплексной инфраструктуры |

Примечание: разработано авторами.

Таблица 2

Результаты расчета количественных значений параметров моделей: точности, полноты и эффективности

|

Однослойная модель статистического анализа |

Предложенный многослойный комплексный подход |

|

|

|

|

|

|

Примечание: разработано авторами.

Рис. 3. Результаты расчёта эффективности математических моделей криптографических атак на структуры информационных технологий Источник: разработано авторами

Заключение

Новизна полученных в статье результатов заключается в проведенном систематическом обзоре и метаанализе по протоколу PRISMA исследований 50 источников, опубликованных в индексированных базах данных российского индекса научного цитирования, а также в предложенном комплексном подходе к анализу математических моделей криптографических атак на структуры информационных технологий, которые могут позволить не только оценивать текущие риски, но и разрабатывать эффективные стратегии защиты от криптографических атак.

В отличие от большинства исследований, которые фокусируются на отдельных аспектах криптографических угроз и атак, предложенные в статье систематический обзор 50 источников и комплексный подход могут позволить объединить модели теории массового обслуживания, эпидемиологические модели и поведенческие модели для создания более полного в сравнении с известными однослойными моделями представления о криптографических угрозах и атаках. Проведенный обзор и такой комплексный подход могут позволить уточнить процесс анализа и прогноза различных типов криптографических угроз и атак в сравнении с известными однослойными моделями, а также разрабатывать комплексные стратегии защиты от них, выраженные итоговыми результатами расчётов (рис. 1–3 с указанием «атакуемой» структуры информационных технологий и количественных значений эффективности предложенных моделей в сравнении с известными; табл. 1) применительно к достижению цели исследования.

Результаты указанного обзора и такой подход могут дать преимущество в масштабировании и повышении устойчивости к криптографическим атакам. Они могут обеспечить: увеличение пропускной способности структур информационных технологий на 50–80%; снижение вероятности отказов при DDoS-атаках на 60–70%; сокращение времени ожидания и улучшение защиты от перегрузок; оптимизацию скорости восстановления зараженных структур информационных технологий и снижение числа зараженных структур информационных технологий на 30–50%.

Библиографическая ссылка

Бережной И.В., Гурский С.М., Пятин В.С. ОБЗОР СОВРЕМЕННЫХ ПОДХОДОВ К МАТЕМАТИЧЕСКОМУ МОДЕЛИРОВАНИЮ КРИПТОГРАФИЧЕСКИХ АТАК НА СТРУКТУРЫ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ // Современные наукоемкие технологии. 2025. № 1. С. 78-86;URL: https://top-technologies.ru/ru/article/view?id=40280 (дата обращения: 27.12.2025).

DOI: https://doi.org/10.17513/snt.40280