Проблема информационной безопасности становится все более актуальной в свете активного роста объема информации, циркулирующей в различных информационных системах. Необходимость комплексного подхода при решении задач информационной безопасности связана с тем, что помимо роста объема атак в мире растет их уровень сложности, что требует использования современных автоматизированных средств по мониторингу и контролю безопасности информационных систем. Одним из наиболее перспективных направлений на сегодняшний день является повышение безопасности транзакций и хранение данных в сфере банковских услуг. Рост цифровых способов оплаты повышает актуальность обеспечения безопасности платежей, направленных на защиту конфиденциальности данных и транзакций клиента, для предотвращения несанкционированного использования и модификации данных.

По данным ЦБ рост хищения денежных средств клиентов при банковских переводах и платежах в 2023 г. составил более 11 % [1]. Перспективным решением по обеспечению безопасности хранения и передачи данных в финансовой сфере являются распределенные реестры.

Блокчейн-технология по своей сути – распределенная база данных, в которой информация о каждой транзакции фиксируется и хранится в виде блоков, связанных между собой средствами криптографии. Децентрализация и криптографические механизмы позволяют обеспечить такие аспекты информационной безопасности, как целостность данных и доступность информации [2, 3]. Распределенные атаки отказа в обслуживании (DDoS) представляют собой серьезную угрозу для онлайн-сервисов и предприятий, поскольку направлены на перегрузку информационной системы запросами, что может привести к снижению производительности или полному отказу работы системы.

Использование технологии блокчейн позволяет минимизировать возможность DDoS-атак:

− децентрализация блокчейн-сетей снижает эффективность централизованных DDoS-атак;

− прозрачность и целостность блокчейн-транзакций позволяют детектировать аномалии в сетевой активности.

Таким образом, обнаружение и предотвращение DDoS-атак становятся возможными на ранних стадиях.

Централизованные и распределенные программные системы

Программные системы, в зависимости от их внутренней архитектуры, можно разделить на два основных типа: централизованные и распределенные. Централизованные системы обычно имеют единую точку управления или хранения данных, к которой все пользователи и компоненты системы обращаются для получения информации или выполнения операций.

Распределенные системы основаны на децентрализованной архитектуре, при этом данные распределены между различными узлами, каждый из которых выполняет свою часть работы. Одними из главных преимуществ таких систем являются масштабируемость, возможность расширения сети и увеличения производительности с ростом объема обрабатываемых данных и высокая надежность, когда выход из строя одного узла не компрометирует остальные. К недостаткам можно отнести сложность и высокую стоимость разработки, настройки и поддержки распределенных систем.

Выбор между централизованной и распределенной архитектурой зависит от требований конкретного приложения, включая количество пользователей, сложность решаемых задач, требования к производительности, а также законодательные и нормативные ограничения. В некоторых случаях может быть целесообразно использовать гибридный подход, сочетающий преимущества и минимизирующий недостатки обоих типов систем [4]. Примером такой гибридной архитектуры являются централизованные пиринговые сети, в которых все участники сети имеют доступ к одним и тем же функциям, предоставляемым системой, и несут одинаковую ответственность, а узлы применяются для связей между точками доступа и координированной работы пользователей.

Использование пиринговых систем приводит к ускорению и упрощению процессов, связанных с использованием платежных систем, мониторингом целостности и конфиденциальности, поскольку данный подход сочетает в себе высокую вычислительную мощность, надежность, низкий уровень расходов и использует дополнительные вычислительные мощности для внутрисистемной координации.

Технология распределенных реестров

Технология распределенных реестров – это способ организации обмена и хранения данных, в рамках которого узлы содержат локальную копию текущего состояния реестра [5].

Основным процессом при создании транзакций в распределенном реестре является согласование – консенсус, безопасность которого базируется на вычислении хеш-функции данных и криптографических алгоритмах. Механизмы консенсуса включают обязательную проверку целостности и валидности данных и обеспечивают отказоустойчивость системы [6].

Основной задачей консенсуса является достижение общего согласия по поводу текущего состояния реестра. На практике существуют различные алгоритмы консенсуса [7, с. 52–57], наиболее популярные из них приведены в таблице.

Цель исследования – рассмотреть и проанализировать применение технологии блокчейна для предотвращения DDoS-атак. Провести анализ готовых решений применения технологии блокчейна, предоставляющие функциональность для хранения данных в распределенных системах.

алгоритмы консенсуса

|

Наименование консенсуса |

Механизм консенсуса |

Преимущества |

Недостатки |

|

Доказательство выполненной работы (PoW) |

Узлы получают сложную вычислительную задачу, лидером признается первый нашедший правильное решение узел |

Высокий уровень безопасности |

Высокий уровень энергозатрат |

|

Доказательство доли владения (PoS) |

Лидерство определяется суммой владения |

Энергоэффективность, экономическая безопасность |

Сложность реализации справедливого распределения |

|

Доказательство доли владения (PoA) |

Лидер выбирается из ограниченного круга авторитетных узлов, произвольный узел не может стать лидером |

Высокая пропускная способность, надежность |

Централизация, ограниченный доступ |

|

Практический Византийский отказоустойчивый консенсус (RBFT) |

Консенсус без выбора лидера, использующий репликированные службы |

Отказоустойчивость, использование консенсуса на основе голосования |

Отсутствие масштабируемости, требуется наличие не более трети вредоносных делегатов для поддержки отказоустойчивости |

|

Делегированный Византийский отказоустойчивый консенсус (dBFT) |

Аналогичен RBFT с тем отличием, что не все узлы равноправны, в процессе консенсуса участвует только подмножество узлов – делегатов |

Отказоустойчивость, использование консенсуса на основе голосования, улучшенная масштабируемость в сравнении с RBFT |

Требуется наличие не более трети вредоносных делегатов для поддержки отказоустойчивости |

Материалы и методы исследования

Блокчейн представляет собой мощный инструмент для предотвращения DDoS-атак. Это связано со структурой блокчейна, представляющей собой распределенную базу данных с возможностью криптографической защиты данных. Благодаря этому данная технология обеспечивает эффективное и надежное решение для защиты от DDoS-атак.

DDoS-атаки можно классифицировать по следующим параметрам, таким как объем вредоносного трафика (сотни Гбит/с), по атакуемому уровню абстракции, к ним относятся софт, железо, сеть, а также по таким параметрам, как атакуемый ресурс [8].

Наиболее распространенные типы DDoS-атак: перебор, спуфинг, ICMP-флуд и UDP флуд. Перебор – атака, при которой злоумышленник посылает большое количество запросов на целевой сервер или сеть, чтобы перегрузить их и вызвать отказ в обслуживании. Спуфинг – атака, направленная на подмену IP-адресов или других идентификаторов, чтобы скрыть источник атаки. Флуд-атаки направлены на переполнение канала связи жертвы большим количеством трафика, что может привести к его блокировке. Все эти атаки могут быть очень эффективными, если они правильно спланированы и реализованы.

Информационная безопасность систем основывается на характерных особенностях технологий распределенных реестров. К одной из особенностей относится децентрализованность, что означает, что данные не хранятся в одном месте, и снижает вероятность их потери или повреждения. Децентрализация позволяет бороться с DDoS-атаками за счет распределения ресурсов на различных узлах и для успешного проведения атаки необходимо вывести из строя абсолютно все составляющие. Применение хэш-функции к данным гарантирует чувствительность к фальсификации, кроме того, особенностью системы является возможность проследить историю изменения данных на узлах. Совокупность описанных особенностей позволяет с высоким уровнем точности отследить попытки совершения атак на систему [9, 10].

Механизм защиты от DDoS-атак, основанный на технологии распределенных сетей и блокчейна, представляет собой инновационный подход к обеспечению безопасности и стабильности онлайн-сервисов и веб-приложений. Одним из ключевых преимуществ использования блокчейна для защиты от DDoS является его способность сохранять данные в виде распределенной сети, что делает их более защищенными от кибератак и взломов. Кроме того, блокчейн обеспечивает прозрачность и неизменность данных. В основе механизма защиты лежит использование распределенных сетей для обработки запросов от пользователей. Это позволяет снизить нагрузку на сервер и предотвратить перегрузку системы.

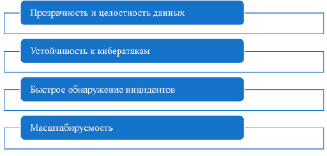

Преимущества модуля хранения SIEM на основе DLT

Кроме того, использование блокчейна обеспечивает надежное хранение и защиту данных, предотвращая их потерю или изменение. Суть данного механизма заключается в том, что при попытке DDoS-атаки распределенная сеть обрабатывает запросы от пользователей и отправляет их на сервер через блокчейн.

В качестве практического решения проблемы обмена и хранения информации на основе технологии распределенного реестра можно предложить совокупность следующих криптографических решений: использование в качестве протокола установки защищенного канала протокола TLS (Transport Layer Security) версии 1.3 с поддержкой российских криптонаборов. Защита согласно протоколу TLS осуществляется в три этапа, каждый из которых сопровождается применением уникальных криптографических алгоритмов, определенных в стандартизирующих документах и включающих алгоритм выработки симметричного ключа, алгоритм шифрования и алгоритм выработки хэш-функции. Первый этап – проверка установки соединения (Handshake), второй этап – процедура возобновления сессии (False Start) и третий этап – проверки каждого компонента аппаратного и программного обеспечения от конечного объекта до корневого сертификата (Chain of trust).

Одним из удачных решений по управлению информационной безопасности являются системы управления событиями и инцидентами информационной безопасности (SIEM), которые обеспечивают высокий уровень безопасности информационных систем от различных угроз, таких как хакерские атаки, несанкционированный доступ, утечка данных и пр. [11]. SIEM-системы позволяют не только идентифицировать уязвимости в системах, но и контролировать соблюдение корпоративных политик безопасности. SIEM собирают и аккумулируют данные, сгенерированные различными источниками, такими как системы управления базами данных, системы мониторинга и контроля доступа.

Модуль хранения системы управления событиями и инцидентами информационной безопасности (SIEM) на базе технологии распределенного реестра (DLT) представляет собой инновационное решение для обеспечения безопасности и мониторинга информационных систем.

Основные преимущества модуля хранения SIEM на основе DLT представлены на рисунке.

Результаты исследования и их обсуждение

На сегодняшний день существует ряд готовых DLT-решений, используемых для хранения данных в распределенных системах.

− Fluree – децентрализованная платформа управления данными. Fluree обладает высоким уровнем защиты модуля хранения системы управления событиями и инцидентами информационной безопасности, гибкостью, масштабируемостью, слабой стороной Fluree является низкая производительность и сложность в эксплуатации [12].

− Enigma – децентрализованная вычислительная платформа с гарантированной конфиденциальностью. К преимуществам Enigma можно отнести высокий уровень конфиденциальности, поскольку данные остаются в зашифрованном виде даже в процессе вычислений, повышенную масштабируемость, отказоустойчивость. Недостатками данной системы являются ограниченная совместимость и излишняя трата ресурсов на обеспечение конфиденциальности, что существенно сказывается на производительности в целом [13].

− Ethereum – открытая блокчейн-платформа с возможностью создания смарт-контрактов, предоставляет гибкую среду разработки DApps и управления данными в децентрализованных сетях. Данная платформа обладает необходимым уровнем безопасности, однако интеграция Ethereum с SIEM-системами затруднена, также к недостаткам можно отнести проблемы масштабируемости, уязвимость смарт-контрактов, сложность разработки, использование значительных вычислительных ресурсов.

− Corda – открытая блокчейн-платформа, ориентированная на потребности финансового сектора, поддерживает интеграцию с SIEM-системами при определенной модификации со стороны разработчиков. Corda обеспечивает высокий уровень безопасности за счет шифрования и контроля аутентификации, что, однако, не исключает компрометации информации в случае утечки или взлома системы. К основным недостаткам можно отнести ограниченную гибкость и сложность миграции проектов на другие платформы.

− Новый подход к безопасности использует Guardtime MIDA, сопоставляя данные с криптографическим контейнером, который обеспечивает целостность с высокой точностью. Криптографические контейнеры для своей работы используют распределенный реестр, тем самым существенно повышая целостность хранимых данных. Данное решение эффективно в плане взаимодействия с удаленными инфраструктурами, таких как облако и Интернет вещей. К преимуществам системы можно отнести выявление нарушений в режиме реального времени, низкий уровень операционных расходов, к недостаткам – достаточно ограниченный спектр решаемых задач [14, с. 25–29].

Из рассмотренных DLT-решений только Fluree и Corda используют возможность интеграции с SIEM-системами, при этом большинство решений обладает избыточным функционалом, что значительно снижает производительность систем. Еще одним недостатком готовых решений является отсутствие универсальности спектра решаемых задач. Сделанные выводы говорят о необходимости разработки инновационных решений для хранения информации об инцидентах информационной безопасности с возможностью интеграции с SIEM-системами, основывающихся на технологии распределенного реестра, обладающих гибкостью, высокой производительностью и надежностью.

Заключение

Применение технологии распределенного реестра является перспективным направлением, поскольку сочетает целостность и доступность информации, экономичность системы, а также высокий уровень безопасности хранения и передачи данных. Преимущества технологии распределенного реестра способствуют росту эффективности операций на финансовом рынке. В работе проведен анализ существующих DLT-решений, используемых для хранения данных в распределенных системах, определены их основные преимущества и недостатки и выявлена необходимость разработки решения с возможностью интеграции с SIEM-системами, основывающегося на технологии распределенного реестра и обладающего универсальностью, гибкостью, высокой производительностью, наряду с обеспечением высокого уровня безопасности данных.

Библиографическая ссылка

Беспалова Н.В., Пугачева Д.Б. АНАЛИЗ ВОЗМОЖНОСТЕЙ ТЕХНОЛОГИИ БЛОКЧЕЙН ДЛЯ ПРЕДОТВРАЩЕНИЯ DDOS-АТАК // Современные наукоемкие технологии. 2024. № 5-1. С. 16-21;URL: https://top-technologies.ru/ru/article/view?id=39998 (дата обращения: 24.01.2026).

DOI: https://doi.org/10.17513/snt.39998