В последние годы наиболее перспективными считаются месторождения нефти и газа на шельфе Северного Ледовитого океана, так как их разведанный объем составляет более 1/5 мировых запасов [1]. Так как добыча проходит в удаленных и малодоступных районах, то для организации связи используются только низкоорбитальные системы спутниковой связи (НССС). По мере увеличения числа таких группировок будет увеличиваться и количество деструктивных воздействий на НССС, среди которых наиболее перспективной является постановка ретрансляционной помехи. Предотвратить такую ситуацию позволяют системы опознавания спутников (СОС), которые перед сеансом связи проверяют статус космического аппарата (КА).

Чтобы обеспечить имитостойкость системы опознавания спутников без использования систем шифрования, был разработан метод аутентификации, построенный на протоколе с нулевым разглашением знаний [2]. При этом все вычисления реализуются по модулю, в качестве которого используется большое простое число, что приводит к увеличению времени, необходимого для определения статуса КА. А это ведет к увеличению вероятности подбора сигнала ответчика нарушителем. Для устранения данного недостатка была проведена модификация метода аутентификации на основе кодов полиномиальной системы классов вычетов (ПСКВ) [3]. Эти коды сокращают время на опознавание спутника за счет параллельных вычислений по основаниям кода, обеспечивая при этом сложность подбора сигнала ответчика, равную как при использовании большого простого числа в протоколе. Поэтому целью статьи является разработка структурной модели системы опознавания спутника, реализация которой позволит сократить время опознавания КА за счет использования модифицированного метода аутентификации на основе кодов ПСКВ.

Материалы и методы исследования

Известно [4], что протоколы аутентификации с нулевым разглашением знаний обладают вычислительной сложностью, сравнимой со сложностью систем шифрования с секретным ключом, которые широко используются в системах опознавания «свой-чужой». Поэтому для построения имитостойкой СОС был разработан метод аутентификации, использующий протокол с нулевым разглашением. С целью дальнейшего повышения имитостойкости СОС была проведена его модификация с использованием кодов ПСКВ. Выбор кода ПСКВ обосновывается тем, что при его применении ответчик имеет возможность создавать большее количество своих сигналов. А это снижает вероятность подбора нарушителем правильного сигнала ответчика.

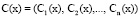

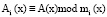

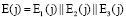

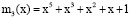

Принципы построения кодов ПСКВ представлены в работах [5, 6]. В кодах ПСКВ полиномиальная форма С(х) представления целого числа С заменяется кортежем

, (1)

, (1)

где  – остатки при делении С(х) на основания mi(х) кода ПСКВ; mi(х) – неприводимые полиномы; i = 1,…, n.

– остатки при делении С(х) на основания mi(х) кода ПСКВ; mi(х) – неприводимые полиномы; i = 1,…, n.

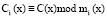

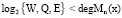

Выбранный набор оснований mi(х) задает рабочий диапазон кода ПСКВ:

, (2)

, (2)

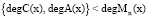

В кодах ПСКВ эффективно выполняются модульные операции, так как они реализуются параллельно при условии  . То есть

. То есть

, (3)

, (3)

где  – модульные операции сложения и умножения;

– модульные операции сложения и умножения;  ;

;  .

.

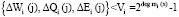

В работе [3] представлен метод аутентификации, реализованный в ПСКВ. В нем используются один секретный ключ W и два случайных числа Q, E. Число Q используется для получения ключа на j-й сеанс проверки Q(j), а число E – для генерации проверочного числа E(j) повторного использования ключа Q(j). При этом справедливо

. (4)

. (4)

Порождающим элементом, используемым в протоколе, выступает e(x) = x.

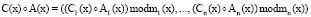

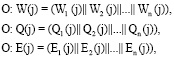

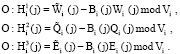

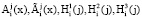

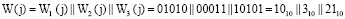

Вычисленные значения W(j), Q(j) и E(j) переводятся в код ПСКВ:

(5)

(5)

где  ;

;  ;

;  .

.

Используя данные параметры в коде ПСКВ, ответчик приступает к вычислению «истинного» статуса спутника, необходимого при выполнении j-го сеанса проверки:

(6)

(6)

Затем выбираются случайные числа  .

.

Эти числа используются ответчиком для искажения параметров спутника:

(7)

(7)

Полученный результат используется для вычисления «искаженного» статуса КА:

(8)

(8)

Аутентификации спутника выполняется следующим образом.

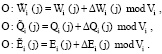

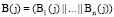

Увидев КА, запросчик передает ответчику код ПСКВ случайного числа В:

З  (9)

(9)

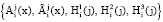

Получив «вопрос В», ответчик вычисляет ответы, используя равенства

(10)

(10)

В результате полученный сигнал ответчика передается запросчику:

О → З: (11)

(11)

Имея сигнал ответчика, запросчик приступает к его проверке:

(12)

(12)

Запросчик допустит спутник до связи, если выполнится условие

(13)

(13)

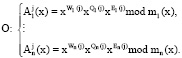

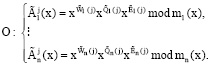

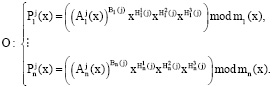

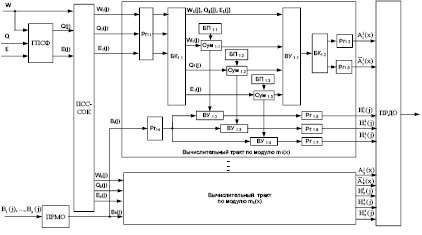

На основе данного метода аутентификации была разработана структурная модель системы опознавания. На рис. 1 показана структурная модель ответчика.

Рис. 1. Структурная модель ответчика

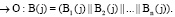

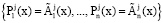

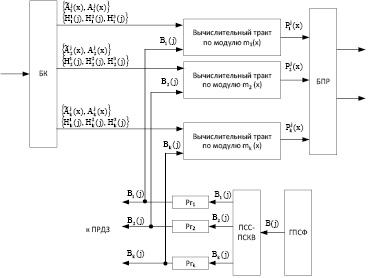

Рис. 2. Структурная модель запросчика

На рис. 2 показана структурная модель запросчика системы «свой-чужой».

Результаты исследования и их обсуждение

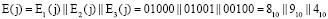

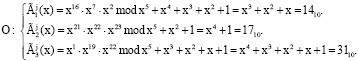

Рассмотрим работу структурной модели системы опознавания. Секретные параметры W, Q, E подаются на вход генератора псевдослучайной функции (ГПСФ). С выхода ГПСФ параметры W(j), Q(j), E(j) поступают на преобразователь из позиционной системы счисления в систему остаточных классов (ПСС-СОК). Получаем

,

,

,

,

.

.

Остатки соответственно поступают на входы вычислительных трактов по модулю. Так, W1(j), Q1(j), E1(j) записываются в регистр Рг1.1, а затем через блок коммутации БК1.1 поступают на вычислительное устройство ВУ1.1 которое вычисляет истинный статус, используя выражение (6). Полученный результат  через БК1.2 заносится в регистр Рг1.2. Затем ответчик приступает к вычислению «искаженного» статуса. Так, W1(j), Q1(j), E1(j) через блок коммутации БК1.1 поступают на первые входы сумматоров Сум1.1 – Сум1.3, а на вторые входы подаются ΔW1(j), ΔQ1(j), ΔE1(j) с выходов блоков памяти БП1.1 – БП1.3. Сумматоры реализуют. Результаты

через БК1.2 заносится в регистр Рг1.2. Затем ответчик приступает к вычислению «искаженного» статуса. Так, W1(j), Q1(j), E1(j) через блок коммутации БК1.1 поступают на первые входы сумматоров Сум1.1 – Сум1.3, а на вторые входы подаются ΔW1(j), ΔQ1(j), ΔE1(j) с выходов блоков памяти БП1.1 – БП1.3. Сумматоры реализуют. Результаты  , полученные с помощью выражения (6), подаются на вычислительное устройство ВУ1.1 которое реализует выражение (8). «Искаженный статус»

, полученные с помощью выражения (6), подаются на вычислительное устройство ВУ1.1 которое реализует выражение (8). «Искаженный статус»  через БК1.2 заносится в регистр Рг1.3.

через БК1.2 заносится в регистр Рг1.3.

Сигнал запросчика  поступает на вход приемника ответчика (ПРМО), а затем передается на выходы вычислительных трактов m1(x) – mn(x). Остаток B1(j) записывается в Рг1.4, а затем поступает на входы ВУ1.2 – ВУ1.4, которые реализуют выражение (10). Полученные ответы

поступает на вход приемника ответчика (ПРМО), а затем передается на выходы вычислительных трактов m1(x) – mn(x). Остаток B1(j) записывается в Рг1.4, а затем поступает на входы ВУ1.2 – ВУ1.4, которые реализуют выражение (10). Полученные ответы  записываются в Рг1.5 – Рг1.7. Содержимое регистров Рг1.2, Рг1.3, Рг1.5 – Рг1.7 формирует сигнал ответчика (11), который с помощью передатчика ответчика (ПРДО) поступает запросчику.

записываются в Рг1.5 – Рг1.7. Содержимое регистров Рг1.2, Рг1.3, Рг1.5 – Рг1.7 формирует сигнал ответчика (11), который с помощью передатчика ответчика (ПРДО) поступает запросчику.

Запросчик работает следующим образом. Используя ГПСФ, вырабатывается случайное число B(j), которое с помощью ПСС-СОК преобразуется в остатки и записывается в регистры Рг1 – Ргn. При появлении спутника в зоне видимости запросчика эти остатки поступают на передатчик запросчика (ПРДЗ) и одновременно на входы вычислительных трактов по модулю m1(x) – mn(x).

Сигнал ответчика поступает на блок коммутации БК1, который перераспределяет  , где i = 1 - n, по соответствующим вычислительным трактам. Они, используя сигнал ответчика и сигнал запросчика

, где i = 1 - n, по соответствующим вычислительным трактам. Они, используя сигнал ответчика и сигнал запросчика  , осуществляют проверку согласно (12). Если выполняется условие (13), то с блока принятия решения (БПР) выдается сигнал «свой».

, осуществляют проверку согласно (12). Если выполняется условие (13), то с блока принятия решения (БПР) выдается сигнал «свой».

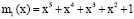

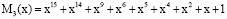

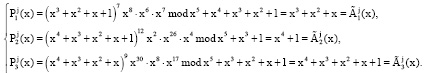

Рассмотрим пример. Выбираем модули кода ПСКВ

,

,  ,

,  .

.

Согласно (2) диапазон кода ПСКВ равен

.

.

Пусть с выхода ГПСФ снимаются параметры W = 10357, Q(j) = 11596, E(j) = 8484, которые поступают на ПСС-СОК. Получаем

.

.

.

.

.

.

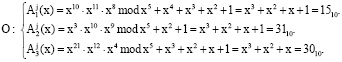

Ответчик, используя ВУi.1 – ВУi.3, получает «истинный» статус спутника, i = 1 - 3,

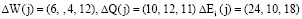

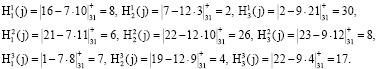

С выходов БПi.1 – БПi.3 ответчика снимаются случайные числа:

.

.

С помощью Сумi.1 – Сумi.3 ответчик получает «искаженные» параметры спутника

.

.

Через БКi.1 – БКi.3 подаются на ВУi.1 – ВУi.3. Тогда «искаженный» статус КА равен

Вычисленные статусы записываются в регистры Ргi.2 – Ргi.3, где i = 1 – 3.

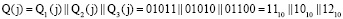

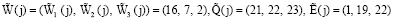

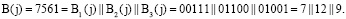

Пусть запросчик с помощью ГПСФ генерирует B(j) = 7561, которое через ПСС-СОК записывается виде кода в Рг1 – Рг3, а затем поступает на ПРДЗ. Число имеет вид

Сигнал B(j) поступает на ПРМО, а затем на ВУi.2 – ВУi.4, которые вычисляют

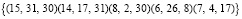

Полученные ответы записываются в регистры Ргi.5 – Ргi.7, где i = 1 – 3 ответчика. Затем ПРДО передает сигнал ответчика  .

.

Принятый сигнал через БК запросчика поступает на вычислительные тракты

Так как условие (13) выполнилось, то БПР выдал сигнал – «свой».

Была проведена оценка эффективности разработанной системы опознавания. На основе платформы Vivado HLS 2019.1 произведена реализации структурной модели данной системы на основе FPGA Xilin Arttrix – 7. Код ПСКВ содержал пять пятиразрядных многочленов. Для снижения временных затрат на вычисление истинного и «искаженного» статусов КА применялся алгоритм Монтгомери. Исследования показали, что для опознавания претендента потребовалось T = 3238 нс, что в 1,83 раза меньше по сравнению с системой опознавания, работающей по модулю S = 11337409. В результате этого сокращается время на подбор правильного сигнала ответчика, что повышает имитостойкость системы «свой-чужой» для НССС.

Заключение

В статье представлена структурная модель системы опознавания НССС, которая построена на основе метода аутентификации, реализованного с помощью кодов ПСКВ. Рассмотрены этапы работы ответчика и запросчика системы опознавания «свой-чужой». Для оценки эффективности разработанной структурной модели системы опознавания был проведен сравнительный анализ с СОС, использующей одномодульный протокол. Исследования проводились на основе платформы Vivado HLS 2019.1 и FPGA Xilin Arttrix – 7. Исследования показали, что для опознавания претендента при использовании кода ПСКВ, состоящего из пяти пятиразрядных многочленов, потребовалось T = 3238 нс, что в 1,83 раза меньше по сравнению с системой опознавания, работающей по модулю S = 11337409. Таким образом, за счет сокращения времени опознавания КА увеличивается имитостойкость системы «свой-чужой» для НССС, так как снижается вероятность подбора правильного сигнала ответчика «спутником-нарушителем».

Исследование выполнено при финансовой поддержке РФФИ в рамках научного проекта № 20-37-90009

Библиографическая ссылка

Чистоусов Н.К., Калмыков И.А., Духовный Д.В., Калмыкова Н.И. СТРУКТУРНАЯ МОДЕЛЬ СИСТЕМЫ ОПОЗНАВАНИЯ СПУТНИКА, ПОСТРОЕННАЯ НА ОСНОВЕ МОДИФИЦИРОВАННОГО МЕТОДА АУТЕНТИФИКАЦИИ // Современные наукоемкие технологии. 2022. № 3. С. 86-91;URL: https://top-technologies.ru/ru/article/view?id=39078 (дата обращения: 11.03.2026).

DOI: https://doi.org/10.17513/snt.39078