Внедрение системы электронного документооборота (СЭД) обладает рядом преимуществ, позволяющих оптимизировать обработку и хранение информации. Однако ее использование в настоящее время, несмотря на обеспечение необходимыми каналами связи и информационной инфраструктурой, сталкивается с рядом проблем, среди которых можно выделить несанкционированный доступ к информации, приводящий в том числе к утрате сведений, составляющих государственную тайну. Применение системы электронного документооборота с использованием блокчейн-технологии позволит минимизировать существующие уязвимости и повысить контроль над оборотом документов.

Цель исследования: изучить особенности и специфику системы электронного документооборота, выявить основные проблемы и разработать эффективную модель оптимизации обработки и хранения информации в контексте информационной безопасности.

Материалы и методы исследования

Объект исследования – система электронного документооборота. В ходе исследования применялись методы анализа, синтеза, аналогий, обобщения.

Результаты исследования и их обсуждение

Защита системы электронного документооборота должна обеспечиваться на всех ее уровнях, включая аппаратные элементы системы, файлы системы, информацию, находящуюся внутри системы, в частности документы. В этом контексте важное место отводится организационным мерам, обеспечивающим порядок доступа к СЭД. Защищенный документооборот в определенных сферах деятельности предусматривает защиту системы в целом, в том числе информации, обеспечивая ее работоспособность, а в случае повреждений, сбоев и уничтожения – быстрое восстановление.

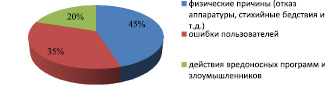

В СЭД обеспечиваются механизмы защиты от основных угроз: нарушение сохранности документов, безопасного доступа, подлинности документов, протоколирование действия пользователей. Основные причины потерь важной информации согласно статистике, приведенной в Cnews Analytics, представлены на рис. 1 [1].

Рис. 1. Причины потерь информации

В настоящее время существует более 100 разновидностей угроз. Угрозы информационной безопасности проявляются при воздействии на слабые элементы системы защиты, то есть через факторы уязвимости, которые возникают на любом участке архитектуры автоматизированной системы (АС). Уязвимости объекта информатизации могут быть вызваны недостатками процесса функционирования, архитектурой автоматизированных систем, протоколами обмена и интерфейсами, применяемыми программным обеспечением и аппаратной платформой и др.

Для нивелирования этих процессов необходима полная оценка уязвимостей, позволяющая грамотно выстроить систему защиты от угроз в информационном пространстве и сформировать рекомендации по корректировке структурно-функциональных характеристик СЭД, обеспечивающих их нейтрализацию. Модель угроз безопасности информации включает описание АС и угроз безопасности информации в контексте их структуры, модель нарушителя, возможные уязвимости, алгоритм реализации угроз безопасности информации и их последствия, штатный режим функционирования АС.

Решение вопросов информационной безопасности, в том числе технических и организационных, возможно на основе блокчейн-технологий. Платформы распределенного реестра позволяют нивелировать классические недостатки документооборота (возможность подделки или потери/уничтожения) и сохранить неизменность, прозрачность и распределенное хранение данных.

Технологии блокчейн представляют собой инновационные решения в управлении данными, их организации и хранения, обеспечивая:

– доступ каждого участника системы блокчейн ко всей информации;

– возможность разработки новых процессов, используя доступную актуальную информацию, мгновенное проведение транзакций и автопродление смарт-контрактов с определенными в реестре логическими условиями;

– формирование блоков, встраивающихся в глобальную систему блокчейн на основе транзакций, которые подлежат проверке любым независимым участником реплицированной распределенной базы данных [2].

К основным преимуществам технологии распределенного реестра можно отнести:

– отсутствие централизованного управления и посредников. Блокчейн в цифровой форме в режиме реального времени обеспечивает доступность каждому пользователю и участнику одноранговой сети копий всех записей;

– снижение риска возникновения ошибок. Достижение консенсуса в блокчейн осуществляется множеством участников сети на основе аутентификации и проверки каждого нового блока при согласии большинства о его допустимости;

– применение новых методов шифрования, обеспечивающих безопасность и анонимность конфиденциальных данных в среде общего доступа. В блокчейн используется криптография электронной подписи (ЭП) для идентификации личности;

– отсутствие возможности подделки и изменения документов. Использование инструментов технологии блокчейн не позволяет изменить хронологические сведения, транзакция включает добавление метки времени, что позволяет отследить и проверить информацию. Внесенные данные не подлежат корректировке, за исключением случаев, когда больше 50 % участников договорятся о необходимости изменения информации.

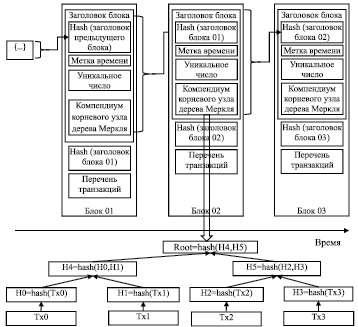

Блокчейн-система на основе «дерева Меркля» представлена на рис. 2 [3].

Рис. 2. Блокчейн-система на основе «дерева Меркля»

Безопасное и эффективное функционирование электронных систем при применении блокчейн-решений, использующих средства криптографической защиты информации, формируется в процессе их разработки и последующей сертификации или аттестации, находящихся в ведении ФСБ, ФСТЭК. Для определения класса средств криптографической защиты информации проводится оценка возможных угроз безопасности и на основе рекомендаций по стандартизации Р 1323565.1.012–2017 [4] строится модель угроз.

Важным преимуществом блокчейн-технологии является достижение консенсуса, представляющего собой механизм соглашения между всеми участниками сети относительно каждого блока данных, добавляемого в блокчейн. Алгоритмы консенсуса способствуют сохранению целостности и безопасности распределенных систем, предвидя возможные сбои в коммуникации внутри сети. В этой связи алгоритм должен быть отказоустойчивым, чтобы противостоять этому, и работать по заранее определенному консенсусу или одобрению по крайней мере от большинства машин в сети [5].

В силу специфики СЭД в некоторых структурах возможно применение определенных алгоритмов консенсуса. Алгоритм Proof-of-Authority (PoA) – доказательство полномочий – выбирает ограниченное количество узлов, отвечающих за проверку транзакций по строгим правилам, и обеспечивает безопасность сети через достижение согласия между установленными узлами. Возможность формирования узлом очередной транзакции зависит от его авторитетности. Валидаторы подтверждают свою надежность, проходя необходимые проверки. Принцип работы заключается в следующем: в блокчейн записываются по порядку появления блоки, регламентированные по размеру и состоящие из транзакций. Узлы-валидаторы проводят транзакции и записывают их в блоки. Узлы-администраторы формируют только транзакции и вносят данные в блокчейн, освобождая процесс от сложных вычислений. Узлы сети синхронизируются между собой для проверки каждой транзакции, с целью исключения недействительных. Валидирующие узлы вправе остановить определенные транзакции, приводящие к конфликтам интересов и даже ставящие под угрозу безопасность сети. Проведение постоянного контроля и мониторинга обоснованности операций в условиях недоверия, а иногда и конфликтных ситуаций между субъектами контролирующих узлов, обеспечивает стабильность системы. Алгоритм исключает дискредитацию, так как в случае злонамеренных действий узла его владелец будет наказан в соответствии с законодательством. Действия злоумышленников исключаются в связи с верификацией владельцев узлов для полноценной работы. Вместе с тем алгоритм предусматривает некую централизацию в сети, что уместно в работе некоторых структур. Алгоритм консенсуса имеет ряд преимуществ, позволяющих нивелировать недостатки блокчейн-технологии (таблица).

Возможности и опасности алгоритма консенсуса Proof-of-Authority

|

Возможности алгоритма |

Опасности алгоритма |

|

Отсутствие возможности проведения атаки ввиду строгой проверки валидаторов при получении ими полномочий и их надежности |

Отказ от децентрализации, так как в валидации блоков принимает участие ограниченное количество субъектов |

|

Значительное сокращение потребляемой энергии |

Алгоритм более применим как решение для частных сетей, а не публичных блокчейнов |

|

Увеличение скорости проверки транзакции, снижение стоимости проведения операций, возможности горизонтального масштабирования, объединяя несколько сетей в одну |

Допустимы мошеннические манипуляции со стороны третьих лиц ввиду знания личности валидатора |

Блокчейн, основанный на доказательстве полномочий, в настоящее время остается надежным решением многих проблем.

Каждый блокчейн состоит из узлов, включенных в сеть, которые согласованно контролируют и перемещают данные в сети. Выполняемая одним узлом операция в целях достижения консенсуса сети согласовывается с остальными узлами. После этого данные записываются в электронный реестр, копия которого хранится у каждого узла. Протокол взаимодействия узлов, обеспечивая логику работы всей сети, позволяет выявлять потенциальные угрозы, обусловленные случайными ошибками и целенаправленными атаками, что особенно актуально для СЭД в силовых структурах.

Задачу выбора стратегии в условиях получения сообщений от разных участников, часть из которых могут быть злоумышленниками, решает алгоритм консенсуса Byzantine Fault Tolerance (BFT) – византийская отказоустойчивость. Узлы обмениваются между собой сообщениями по валидности транзакции, решая задачу византийских генералов, данные попадают в цепь при достижении консенсуса. Запечатывание транзакций в блок происходит только после их подтверждения без возможности изменения правил, по которым блок в блокчейне признается подлинным. Алгоритм позволяет прийти к консенсусу между устройствами в случае проблемных узлов в сети (передача неверной информации или некоторые из них не отвечают). С помощью алгоритма консенсуса BFT возможно предотвращение распространения ошибок и неверной информации, отправляемой вредоносными или поврежденными узлами. В случае отсутствия алгоритма одноранговый узел способен передавать и публиковать ложные транзакции, ставя под угрозу надежность блокчейна, децентрализация которого не позволяет исправить нанесенный ущерб.

Консенсус-алгоритм применим в небольших сетях с сокращением децентрализации (участники известны с момента создания сети), что позволяет достичь увеличения скорости проверки транзакций в 10 раз. Блок подписывается при условии, что 1/3 участников терпят неудачу или действуют злонамеренно. Алгоритм BFT позволяет нивелировать сбои в системе и задержки в коммуникации.

В настоящее время отсутствует идеальный механизм консенсуса. Применяемые в блокчейне алгоритмы обладают как преимуществами, так и недостатками. Консенсусный механизм Proof-of-Authority жертвует децентрализацией в пользу высокой пропускной способности и масштабируемости. Алгоритм консенсуса Byzantine Fault Tolerance способен предотвращать распространение ошибок и неверной информации, которые ставят под угрозу надежность блокчейна, в то же время применим в большей степени для частных блокчейн-приложений. Алгоритмы консенсуса Byzantine Fault Tolerance и Proof-of-Authority по своим принципам и сущности являются наиболее удачными для применения в СЭД в определенных структурах, позволяя учесть их специфику.

Вместе с тем следует обратить особое внимание на уязвимости, связанные с реализацией алгоритма консенсуса, которые можно отнести к фундаментальным, так как легитимность новых блоков зависит от эффективности алгоритма и его устойчивости к возможным угрозам.

Большое значение в СЭД отводится эффективности функционирования инфраструктуры. Автоматизированный контроль инфраструктуры системы электронного документооборота на основе технологии распределенных реестров осуществляется в следующей последовательности:

– генерация уникального цифрового отпечатка для каждого регистрируемого электронного документа;

– проверка проекта электронного документа (ЭД) узлом делопроизводства;

– сохранение проекта электронного документа с соответствующей ему электронной подписью как регистрируемый ЭД;

– проведение транзакции запроса смарт-контракта абонента-подписанта с удостоверяющим центром с целью получения сведений о текущем статусе сертификата проверки ключа электронной подписи (ЭП) абонента-подписанта;

– формирование транзакции запроса на регистрацию ЭД в делопроизводстве после согласования проекта;

– обеспечение автоматической проверки ключа ЭП абонента-подписанта на каждом активном узле в СЭД с кодом положительного ответа о значении текущего статуса сертификата проверки ключа электронной подписи, или с кодом ошибки, реплицируемой всеми узлами в СЭД с указанием времени ее записи после проверки на корректность;

– формирование транзакции ответа о регистрации ЭД с кодом транзакции запроса, кодом положительного ответа о принятии проекта или с кодом ошибки, кодом статуса сертификата проверки ключа ЭП;

– фиксация в случае подписания проекта ЭД несколькими подписантами электронной подписи каждого подписанта в соответствующей транзакции ответа;

– проверка смарт-контрактом абонента с делопроизводством транзакции ответа о текущем статусе сертификата проверки ключа ЭП после положительного кода ответа о регистрации проекта ЭД, и формирование в случае «действительного» кода статуса транзакции ответа о регистрации ЭД в делопроизводстве;

– вычисление абонентом-получателем для проверки подлинности ЭП хэш-кода ЭД и поиск на его основе по соответствующей транзакции хэш-кода цифрового отпечатка ЭД. После нахождения осуществляется проверка ЭД на его подлинность и на предмет корректности используемого ключа проверки ЭП;

– проверка факта регистрации ЭД в делопроизводстве абонентом-получателем. При положительном результате проверки он делает вывод о подлинности ЭП.

Таким образом, проверяющий абонент в СЭД блокчейн получает подтверждение в технической и юридической целостности ЭД.

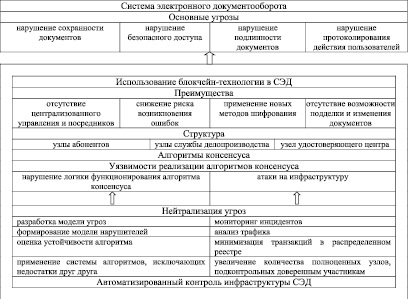

Модель нейтрализации угроз информационной безопасности в СЭД представлена на рис. 3.

Рис. 3. Модель нейтрализации угроз информационной безопасности в СЭД

Выводы

Применение защищенного децентрализованного электронного документооборота на платформе блокчейн имеет огромный потенциал использования в современном информационном мире, в особенности в определенных областях деятельности. Стоит помнить, что большую роль во внедрении этой технологии играют именно нюансы ее построения. Эффективная архитектура и применение определенных алгоритмов консенсуса позволит значительно повысить информационную безопасность СЭД.

Библиографическая ссылка

Юмашева Е.В., Юмашев Д.В., Тимонов Д.А. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В СИСТЕМАХ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА С ПРИМЕНЕНИЕМ ТЕХНОЛОГИИ БЛОКЧЕЙН // Современные наукоемкие технологии. 2021. № 1. С. 63-68;URL: https://top-technologies.ru/ru/article/view?id=38472 (дата обращения: 24.12.2025).

DOI: https://doi.org/10.17513/snt.38472