Современный этап информатизации сферы управления бизнес-процессами характеризуется интенсивным развитием информационно-коммуникационной инфраструктуры промышленных предприятий и организаций различных форм собственности. Корпоративные информационно-вычислительные сети (КВС) сегодня рассматриваются как важнейший комплексный ресурс, необходимый для обеспечения конкурентоспособности организаций в условиях мирового экономического кризиса. В условиях непредсказуемости информационных угроз и деструктивных факторов различной природы на передний план сегодня вышла проблема комплексной защиты информационных ресурсов и активов предприятий и организаций. Перспективным направлением совершенствования защиты инфраструктуры и обеспечения устойчивости функционирования КВС является применение систем сетевого мониторинга, на которые возлагаются ответственные задачи анализа состояния и контроля функциональности базовых компонентов аппаратного и программного обеспечения [1, 2]. Об актуальности вопросов совершенствования систем сетевого мониторинга (ССМ) убедительно свидетельствует возросший поток научных публикаций, посвящённых проблемам организации активного мониторинга и анализа данных, получаемых на его основе. Результаты мониторинга могут служить информационной базой для оперативной диагностики режимов работы коммутационного оборудования и узлов информационной сети вуза [3], для повышения эффективности распределенной библиотечной системы [4], для выявления потенциальных уязвимостей и оценки актуальных угроз в интересах управления рисками информационной безопасности [5, 6]. Общая тенденция в развитии ССМ заключается в интеллектуализации функционала, которая в значительной степени обусловлена интеграцией задач контроля и оперативного управления функциональным состоянием сетевых ресурсов [7]. В этой связи проблему создания систем активного функционального мониторинга ресурсов КВС необходимо рассматривать комплексно на основе методологии системного подхода с применением современных методов проектирования распределённых информационных систем [8].

Целью статьи является формализация и численное решение задачи оптимального распределения конечного набора заданных функций между программными компонентами прокси-севера, привлекаемого для осуществления регламента активного мониторинга программных и аппаратных средств (ПАС) КВС.

Традиционно мониторинг рассматривают как специально организованное систематическое наблюдение за состоянием группы объектов, явлений и процессов в целях качественной и/или количественной оценки их состояния с априори заданных формальных позиций (аномальный характер поведения, работоспособность, надёжность, эффективность использования), а также протекающие при этом прикладные процессы (подпроцессы) в аспектах оценки состояния их качества и возможности использования в соответствии с принятым регламентом [6]. При этом система мониторинга понимается как комплекс специализированных программных средств, который должен позволять обслуживающему персоналу отслеживать функциональное состояние компонентов программного и аппаратного обеспечения КВС и своевременно реагировать на различные сбои и отклонения от штатного состояния. Как показали наши исследования, автоматизация процедур администрирования при осуществлении активного мониторинга позволит существенно сократить объём информации, необходимой для эффективного управления рисками информационной безопасности (ИБ) КВС. Результаты мониторинга дают возможность не только документировать возникающие информационные инциденты, локальные проблемы и сбои, вызванные, например, перегрузкой сервера, отказом в доступе к сегментам базы данных, но в совокупности с учётными данными пользователей сети являются основанием для дополнительной аутентификации и обновления профилей активных пользователей сети. В свою очередь, анализ профилей пользователей системным администратором позволит своевременно выявить потенциального инсайдера и предотвратить несанкционированные действия и возможную утечку конфиденциальной информации.

По мнению ряда ведущих экспертов в области ИБ, активный функциональный мониторинг следует рассматривать как ключевой компонент сетевого администрирования и одновременно как информационный канал системы интегрированной защиты ресурсов инфраструктуры корпоративной КВС. На его основе могут быть построены гибкие автоматизированные механизмы контроля функционального состояния критических сегментов сети и аналитические схемы выявления и локализации потенциальных инсайдеров [5].

Анализ отечественного опыта разработки и эксплуатации КВС дает основание выделить основные требования к ССМ [9]: универсальность; масштабируемость; модульность структуры; защищенность; наличие простого и удобного интерфейса; наличие системы построения графиков и ведения истории; наличие системы оповещений; наличие системы визуализации данных. Перспективные ССМ должны, кроме того, предусматривать возможность включения нового оборудования и разработки новых плагинов для сбора данных с разнородных датчиков, интеграции с существующими техническими решениями и настройки расширений. К интеллектуальным функциям ССМ следует отнести возможность идентификации и сетевой интерпретации модели объекта мониторинга и настройку функционала ССМ под конкретную проблемную ситуацию.

Как показали наши ранние исследования [5, 6], для централизованного сбора и обработки информации о состоянии ресурсов и действиях пользователей в КВС целесообразно установить специализированный сервер мониторинга. При выборе местоположения сервера следует руководствоваться рядом положений: минимальной удалённостью сервера от рабочих станций и ресурсов, мониторинг которых необходимо производить, защищённостью и достаточной ёмкостью линий связи между сервером мониторинга и рабочими станциями, которые будут к нему подключаться. Указанный сервер должен поддерживать активный мониторинг посредством генерации тестовых заданий и анализа логов аудита файловых систем и сетевого трафика. В частности, с прокси-сервера считывается лог сетевой активности пользователей, содержащий сведения о статистике их доступа к сетевым ресурсам. С контроллера домена может быть получена информация о неудачных попытках авторизации, о сессиях пользователей и т.п. Правомерно утверждать, что нагрузка на сервер мониторинга растет пропорционально объёму сетевого трафика и потока данных в контуре ССМ.

В статьях [9, 10] получила развитие идея создания кластерной системы сетевого мониторинга, позволяющей осуществлять оперативное наращивание дополнительных узлов системы при увеличении объема подключаемого оборудования многофункционального информационно-вычислительного комплекса. В нашей работе также примем гипотезу расширяющейся функциональности ССМ. При этом будем полагать, что дополнительные функции ССМ реализуются за счет привлечения свободных вычислительных и информационных ресурсов прокси-сервера. Указанное решение представляется обоснованным, учитывая уже реализованные функции прокси-сервера, связанные со сбором и предварительной обработкой данных о сетевом трафике. В состав программного обеспечения должны быть дополнительно включены программные компоненты, реализующие специальные функции обработки и интеллектуального анализа данных мониторинга состояния защищенности ПАС. В общем случае на прокси-сервер могут быть возложены следующие задачи:

- выявление подозрительной активности пользователей;

- обнаружение аномальных состояний трафика;

- цифровая фильтрация и предобработка первичных данных;

- поддержка процесса администри- рования;

- накопление и визуализация статистических данных;

- сервисные функции.

В настоящей статье ограничимся рассмотрением вопросов, связанных с распределением ролей (функций) компонентов специального программного обеспечения (СПО) прокси-сервера, привлекаемого для информационной и вычислительной поддержки функционала расширяющейся системы активного мониторинга.

В интересах удобства формального представления рабочей модели примем условие, что СПО имеет модульную структуру. Для формализации задачи распределения набора заданных функций между программным компонентами СПО воспользуемся терминологическим аппаратом теории целочисленного программирования [11, с. 102–106].

Требуется найти оптимальный план распределения программных модулей (ПМ)  СПО для выполнения заданной совокупности технологических операций (ТО)

СПО для выполнения заданной совокупности технологических операций (ТО)  . Пусть для осуществления каждой j-й операции может использоваться любой i-й программный модуль

. Пусть для осуществления каждой j-й операции может использоваться любой i-й программный модуль  .

.

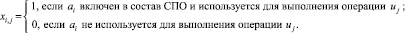

Введём булеву переменную

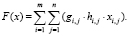

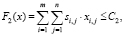

Для оценки оптимальности плана введём функцию полезности модульного СПО

(1)

(1)

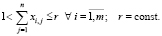

Здесь 0 < gi,j ≤ 1 – коэффициент матрицы полезности G, учитывающий влияние j-й операции в составе i-го программного модуля на качество мониторинга; 0 ≤ hi,j ≤ 1 – коэффициент матрицы предпочтительности, учитывающий предпочтительность выбора i-го ПМ для выполнения j-й операции с учетом условия нормировки  . Предположим, что для выполнения однотипных ТО в состав СПО включено несколько однотипных программных модулей. При этом каждый ПМ допускает выполнение нескольких ТО. Данное условие отразим с помощью неравенства

. Предположим, что для выполнения однотипных ТО в состав СПО включено несколько однотипных программных модулей. При этом каждый ПМ допускает выполнение нескольких ТО. Данное условие отразим с помощью неравенства

(2)

(2)

Затраты на компоненты СПО включают две составляющие:

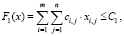

а) приведенная стоимость, отражающая затраты на использование вычислительных ресурсов сервера

(3)

(3)

где  – стоимость ресурсов при реализации в ПМ ai процедуры uj;

– стоимость ресурсов при реализации в ПМ ai процедуры uj;

б) приведенная стоимость, отражающая затраты на использование информационных ресурсов сервера

(4)

(4)

где  – затраты ресурсов при реализации в ПМ ai процедуры uj.

– затраты ресурсов при реализации в ПМ ai процедуры uj.

Задача исследования состоит в определении бинарных значений управляемых переменных  при которых обеспечивается максимум функции полезности (1) и выполняются условия (2) и функциональные ограничения (3) и (4).

при которых обеспечивается максимум функции полезности (1) и выполняются условия (2) и функциональные ограничения (3) и (4).

Сформулированная математическая модель оптимизационной задачи отличается от классической задачи о назначениях [11, c. 102], во-первых, снятием стандартного ограничения на число выполняемых функций через допущение n > m; во-вторых, введением функциональных ограничений (3) и (4); в-третьих, введением в качестве критерия оптимальности максимума дискретной функции полезности. Отметим также, что включение элементов матрицы H = (hi,j) в структуру целевого функционала (1) позволяет гибко учитывать корреляцию технологических операций, совместно реализуемых в составе i-го программного модуля.

Исходные данные для решения контрольной задачи представлены в табл. 1–3.

Таблица 1

Затраты  на использование вычислительных и информационных ресурсов сервера

на использование вычислительных и информационных ресурсов сервера

|

i \ j |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1 |

16/2 |

12/2 |

43/4 |

19/1 |

24/2 |

15/5 |

28/3 |

10/1 |

|

2 |

30/3 |

28/2 |

42/7 |

26/2 |

55/5 |

31/3 |

54/1 |

24/4 |

|

3 |

31/3 |

33/4 |

43/4 |

20/2 |

21/1 |

30/3 |

30/3 |

23/2 |

|

4 |

45/5 |

40/4 |

43/3 |

38/8 |

35/3 |

35/5 |

51/5 |

42/6 |

|

5 |

40/4 |

60/6 |

45/5 |

63/6 |

52/9 |

61/6 |

80/8 |

93/4 |

Таблица 2

Матрица коэффициентов полезности технологических операций G = {gi,j}

|

i \ j |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1 |

0.33 |

0.12 |

0.43 |

0.32 |

0.24 |

0.15 |

0.28 |

0.12 |

|

2 |

0.31 |

0.21 |

0.12 |

0.23 |

0.25 |

0.21 |

0.54 |

0.23 |

|

3 |

0.57 |

0.33 |

0.43 |

0.20 |

0.21 |

0.10 |

0.15 |

0.23 |

|

4 |

0.45 |

0.10 |

0.20 |

0.18 |

0.15 |

0.19 |

0.21 |

0.22 |

|

5 |

0.41 |

0.30 |

0.25 |

0.23 |

0.22 |

0.21 |

0.20 |

0.14 |

Таблица 3

Матрица коэффициентов предпочтительности H = {hi,j}

|

i \ j |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1 |

0.0 |

0.125 |

0.125 |

0.250 |

0.125 |

0.125 |

0.250 |

0.0 |

|

2 |

0.1 |

0.1 |

0.0 |

0.1 |

0.1 |

0.1 |

0.1 |

0.4 |

|

3 |

0.0 |

0.0 |

0.25 |

0.25 |

0.125 |

0.125 |

0.125 |

0.125 |

|

4 |

0.125 |

0.125 |

0.125 |

0.125 |

0.125 |

0.125 |

0.125 |

0.125 |

|

5 |

0.1 |

0.2 |

0.1 |

0.125 |

0.125 |

0.25 |

0.0 |

0.1 |

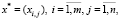

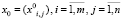

Сформулированная задача целочисленной оптимизации (1)–(4) в булевых переменных относится к классу NP-сложных комбинаторных задач. Поэтому для поиска оптимального плана распределения применён авторский алгоритм дискретной оптимизации, использующий унифицированную процедуру многопараметрической оптимизации, входящую в состав инструментальных средств математического программного пакета MathCad 15. При решении контрольной задачи использован опорный план управляемых переменных  :

:

|

0 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

|

|

1 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

|

|

x0 = |

0 |

1 |

0 |

0 |

0 |

0 |

1 |

0 |

|

1 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

|

|

1 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

Ниже приведён оптимальный план распределения  , который определяет рекомендуемый вариант компоновки программных модулей.

, который определяет рекомендуемый вариант компоновки программных модулей.

|

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

|

|

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

|

|

x1* = |

0 |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

|

1 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

|

|

0 |

1 |

0 |

0 |

0 |

1 |

0 |

0 |

Достигнутые целевые показатели при использовании опорного плана  представлены в табл. 4.

представлены в табл. 4.

Таблица 4

Результаты решения задачи целочисленной оптимизации

|

C1 = 430, C2 = 40, r = 2 |

Опорный план

|

Оптимальный план

|

|

F(x) |

0,329 |

0,632 |

|

F1(x) |

366 |

420 |

|

F2(x) |

35 |

38 |

Выводы

В статье сформулирована и решена задача выбора оптимального в смысле критерия максимума функции полезности плана распределения программных модулей прокси-сервера. Предложенная математическая модель специальной задачи о назначениях позволяет учитывать особенности архитектуры КВС и специфику ТО через назначение коэффициентов {gi,j} и {hi,j}, а также вводить дополнительные функциональные ограничения и логические условия, связывающие управляемые переменные.

Реализация оптимального плана  распределения программных модулей на множестве заданных функций предобработки данных, как показали расчеты, может сократить на 15–20 % затраты времени на сбор полной информации о функциональном состоянии ПАС и в целом повысить устойчивость работы ССМ в условиях расширения КВС. В контексте реализации требований политики корпоративной безопасности решение рассмотренной задачи будет способствовать созданию интеллектуальных механизмов защиты информации, адекватных характеру современных угроз в корпоративных КВС.

распределения программных модулей на множестве заданных функций предобработки данных, как показали расчеты, может сократить на 15–20 % затраты времени на сбор полной информации о функциональном состоянии ПАС и в целом повысить устойчивость работы ССМ в условиях расширения КВС. В контексте реализации требований политики корпоративной безопасности решение рассмотренной задачи будет способствовать созданию интеллектуальных механизмов защиты информации, адекватных характеру современных угроз в корпоративных КВС.

Библиографическая ссылка

Надеждин Е.Н., Роганов А.А. ПАРАМЕТРИЧЕСКИЙ СИНТЕЗ СИСТЕМЫ АКТИВНОГО МОНИТОРИНГА КОРПОРАТИВНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ // Современные наукоемкие технологии. 2020. № 10. С. 57-61;URL: https://top-technologies.ru/ru/article/view?id=38255 (дата обращения: 04.02.2026).

DOI: https://doi.org/10.17513/snt.38255