Высокие темпы информатизации социально-экономических процессов неизбежно сопровождаются ростом напряжённости в области информационной безопасности (ИБ). Сегодня злоумышленники перешли на новый технологический уровень подготовки и реализации кибернетических атак. Их инструменты максимально удобны и эффективны, а прибыль, получаемая в результате «освоения» активов жертвы, постоянно растет. Внедрение новейших сетевых технологий в сферу управления бизнесом увеличило число потенциальных уязвимостей, которыми могут воспользоваться злоумышленники. При этом действия киберпреступников становятся все более организованными, целенаправленными и изощрёнными, создавая реальную угрозу для бизнеса [1–3]. Последствиями таких атак могут быть: нарушения доступности сетевых сервисов, остановка бизнес-процессов, потеря репутации, понижение лояльности vip-клиентов, недополучение (или полная потеря) прибыли компании. Реалии современного информационного общества настоятельно требуют создания в каждой организации интегрированной системы защиты информации (СЗИ) [4–6].

На сегодняшний день наиболее востребованы СЗИ, позволяющие увеличить степень интеллектуальности уже существующих механизмов защиты: межсетевых экранов, сканеров безопасности, систем обнаружения вторжений, средств контроля доступа к операционным системам и приложениям. В области управления событиями ИБ получила развитие новая категория защитных систем, реализующих концепцию безопасного управления событиями (Security Event Management – SEM) [2, 3]. Эти системы автоматически соединяют и согласуют между собой регистрационные данные по корпоративной безопасности, получаемые от различных защитных устройств, оценивают их корреляцию, позволяя аналитикам информационной безопасности сосредоточиться на нетривиальных критических задачах.

Применительно к защите информации можно сказать, что корреляция – это процесс интерпретации, комбинации, сравнения и анализа данных, которые поступают от различных механизмов защиты информации, производимый с целью определения попыток несанкционированного доступа к защищаемым информационным ресурсам либо нападения на них. В своей основе корреляция событий базируется на следующей теоретической предпосылке: одно событие, происходящее в течение определенного временного промежутка, является причиной другого события. В технологическом процессе корреляции событий безопасности выделим следующие задачи:

а) транспортировку данных;

б) нормализацию данных;

в) сжатие (сокращение) данных;

г) построение цепочки прохождения событий;

д) обнаружение шаблонов в событиях;

ж) установление взаимосвязи событий ИБ.

В общем случае все системы корреляции событий осуществляют преобразование потока событий ИБ в полезную информацию, которая содержит данные о состоянии информационной инфраструктуры и выявленных в её среде уязвимостях. Эта информация предъявляется администратору безопасности для принятия решения.

В существующих механизмах корреляции событий безопасности нашли применение следующие подходы [1, 3, 5]: корреляция на основе правил (rule-based reasoning – RBR), корреляция на основе моделирования (model-based reasoning – MBR), корреляция на основе метода кодовых книг (codebоok), корреляция с использованием интеллектуальных методов (artificial intelligence). Каждый из этих методов обладает рядом недостатков, лимитирующих его применение в режиме реального или регламентного времени.

По мнению экспертов ИБ, этап корреляции является сегодня самой критической частью сложного процесса анализа угроз [2]. Это обусловлено тем, что в рамках классического подхода, базирующегося на инсталляции большого количества не связанных друг с другом средств защиты, уже невозможно обеспечивать аналитиков службы ИБ полной информацией об атаке, которую они должны изучить и ранжировать по степени важности. В то же время как технология корреляция представляет собой развитие целостного подхода к управлению угрозами в гетерогенной среде и требует расхода значительных ресурсов КИС.

Основу постановки и решения задач определения корреляции событий ИБ составляют теория и методы моделирования, математической статистики и экспертных оценок [3, 6, 7].

В открытых научных публикациях используемые алгоритмы и процедуры корреляции, как правило, не конкретизируются. С большой долей вероятности можно предположить, что строго формализованных универсальных методов анализа, систематизации и установления корреляции событий ИБ пока не существует. Обобщая доступные материалы в области управления событиями ИБ, отметим, что основные трудности здесь обусловлены высоким уровнем неопределённости возможных угроз, большим количеством уязвимостей программного обеспечения (ПО) и сложностью мониторинга функциональности объектов автоматизации. В этих условиях закономерным шагом в решении проблемы корреляции является попытка применить апробированный метод нечёткого когнитивного моделирования и анализа, основанный на использовании нечётких когнитивных карт (НКК) [8].

Целью статьи является обоснование нечёткого когнитивного подхода к оцениванию корреляции событий ИБ, обусловленных реализацией информационных атак через уязвимости программного обеспечения корпоративной информационной системы (КИС), на основе применения технологии нечётких когнитивных карт В.Б. Силова.

Уязвимости программного обеспечения будем понимать как критические ошибки, не выявленные в ходе тестирования и не декларированные спецификацией разработчика или заложенные преднамеренно, предоставляющие злоумышленникам исключительные возможности по разглашению информации, её модификации, блокированию использования и безостаточному уничтожению без возможности восстановления [7, с. 20].

НКК обеспечивают корректность формального отображения слабо структурированной предметной области и приемлемую для практики точность моделирования процессов по сравнению с классическими, знаковыми когнитивными картами. Понятие нечеткой когнитивной карты В.Б. Силова представляет собой расширение классического понятия когнитивной карты, основанное на предположении, что взаимовлияния между концептами могут различаться по интенсивности, и их интенсивность может изменяться с течением времени [8]. Для этого в НКК вводят показатель интенсивности влияния и от классического отношения переходят к нечеткому отношению W, элементы wi,j которого характеризуют направление и степень интенсивности (вес) влияния между концептами ei и ej:

,

,

где w – нормированный показатель интенсивности влияния (характеристическая функция отношения W), обладающий рядом специальных свойств.

НКК отображает исследуемый объект в виде взвешенного ориентированного графа, вершины которого соответствуют элементам множества E (концептам), а дуги – ненулевым элементам отношения W, т.е. причинно-следственным связям. Каждая дуга имеет вес, задаваемый соответствующим значением wi,j. Отношение W представимо в виде когнитивной матрицы  размерности (n×n) (n – число концептов в системе), которая будет интерпретироваться как матрица смежности данного графа. Состояние системы в текущий момент времени определяется набором значений всех концептов НКК. Целевое состояние системы задается вектором значений множества целевых концептов.

размерности (n×n) (n – число концептов в системе), которая будет интерпретироваться как матрица смежности данного графа. Состояние системы в текущий момент времени определяется набором значений всех концептов НКК. Целевое состояние системы задается вектором значений множества целевых концептов.

Процесс когнитивного анализа событий ИБ при этом включает несколько этапов.

В результате опроса группы экспертов выделяют n существенных факторов (далее – концептов), влияющих на защищённость ПО. Эти концепты разделим на четыре группы (табл. 1). Для определённости задачи исследования воспользуемся списком наиболее распространённых дефектов (уязвимостей и неточностей) ПО [7, с. 22].

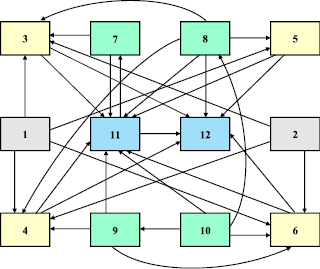

На следующем этапе на основе экспертных оценок определяют причинно-следственные связи между концептами с выделением их направленности. Результатом таких действий является построение когнитивной карты модели формирования риска информационной безопасности (МФР ИБ) в виде ориентированного графа (рис. 1), формально отражающего причинно-следственные связи без учёта интенсивности взаимовлияний концептов.

Таблица 1

Сводная матрица концептов когнитивной модели

|

№ п/п |

Наименование концепта |

Наименование концепта |

|

А. Угрозы |

||

|

1 |

Внешние атаки |

e1 |

|

2 |

Внутренние (инсайдерские) атаки |

e2 |

|

Б. Дефекты программного обеспечения |

||

|

3 |

Переполнение буфера [9, c. 50] |

e3 |

|

4 |

Ошибки при работе с динамической памятью [7, c. 21] |

e4 |

|

5 |

Программные закладки |

e5 |

|

6 |

Утечки данных; нарушение целостности информационных ресурсов [7, c. 21] |

e6 |

|

В. Технологии защиты от реализации уязвимостей программного обеспечения |

||

|

7 |

Защита на уровне компилятора [7, c. 26] |

e7 |

|

8 |

Специальные инструменты для защиты системных и прикладных ресурсов [7, c. 26] |

e8 |

|

9 |

Система обфускации (запутывания) [7, c. 27] |

e9 |

|

10 |

Контроль целостности исполняемых программ на основе анализа их активности и их обновление [9, c. 52] |

e10 |

|

Г. Ожидаемые эффекты |

||

|

11 |

Качество функционирования программного обеспечения |

e11 |

|

12 |

Риски информационной безопасности, обусловленные нарушением работоспособности программного обеспечения |

e12 |

Когнитивная карта модели формирования риска ИБ

Для количественной оценки силы влияния концептов друг на друга привлекаются эвристические методы, использующие статистику киберпреступлений и обобщающий опыт борьбы с ними. Итогом таких исследований является когнитивная матрица  (табл. 2), дополняющая НКК (рисунок). Элементы когнитивной матрицы определяются как усреднённые (по числу экспертов) оценки интенсивностей влияния концептов друг на друга. В полученной НКК представлены наиболее существенные, непосредственные связи между концептами. Для реализации методики когнитивного анализа причинно-следственной структуры и характеристик МФР ИБ необходима информация о неявных проявлениях влияния концептов друг на друга и на результат работы ПО.

(табл. 2), дополняющая НКК (рисунок). Элементы когнитивной матрицы определяются как усреднённые (по числу экспертов) оценки интенсивностей влияния концептов друг на друга. В полученной НКК представлены наиболее существенные, непосредственные связи между концептами. Для реализации методики когнитивного анализа причинно-следственной структуры и характеристик МФР ИБ необходима информация о неявных проявлениях влияния концептов друг на друга и на результат работы ПО.

В интересах количественной оценки опосредованного взаимовлияния концептов требуется выполнить операцию транзитивного замыкания когнитивной матрицы.

Из множества известных способов транзитивного замыкания матрицы смежности воспользуемся алгоритмом, рекомендуемым в работе [8, с. 99]. Известный алгоритм заключается в следующем.

1. От исходной когнитивной матрицы (см. табл. 2) переходят к когнитивной матрице положительных связей R размерностью (2•nוn) на основе процедуры замены:

если wi,j > 0, то

; если –wi,j > 0, то

; если –wi,j > 0, то

Остальные элементы матрицы R принимают нулевое значение.

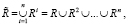

2. Определяют транзитивное замыкание нечёткого отношения R в соответствии с выражением [8, c. 29]:

где

где

Произведение нечётких отношений вычисляют согласно процедуре:

если  , то

, то

3. От вспомогательной матрицы  переходят к транзитивно замкнутой когнитивной матрице V, элементами которой будут пары

переходят к транзитивно замкнутой когнитивной матрице V, элементами которой будут пары  ), где vi,j и

), где vi,j и  характеризуют соответственно силу положительного и отрицательного влияния i-го концепта на j-й концепт:

характеризуют соответственно силу положительного и отрицательного влияния i-го концепта на j-й концепт:

;

;

.

.

Таблица 2

Когнитивная матрица  модели формирования риска ИБ

модели формирования риска ИБ

|

Номер концепта |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

|

1 |

0 |

0 |

0,85 |

0,25 |

0,81 |

0,35 |

0 |

0 |

0 |

0 |

0 |

0 |

|

2 |

0 |

0 |

0,92 |

0,87 |

0 |

0,96 |

0 |

0 |

0 |

0 |

0 |

0 |

|

3 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

–0,83 |

0,95 |

|

4 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

–0,50 |

0,81 |

|

5 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

–0,65 |

0,96 |

|

6 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

–0,18 |

0,88 |

|

7 |

0 |

0 |

–0,45 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0,64 |

0 |

|

8 |

0 |

0 |

–0,92 |

–0,48 |

–0,35 |

0 |

0 |

0 |

0 |

0 |

0,47 |

–0,91 |

|

9 |

0 |

0 |

0 |

–0,41 |

0 |

–0,63 |

0 |

0 |

0 |

0 |

–0,05 |

0 |

|

10 |

0 |

0 |

0 |

0 |

0 |

–0,69 |

0 |

0,30 |

0,15 |

0 |

0,18 |

0 |

|

11 |

0 |

0 |

0 |

0 |

0 |

0 |

0,15 |

0 |

0 |

0 |

0 |

–0,75 |

|

12 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

Таблица 3

Результаты расчёта системных показателей нечёткой когнитивной карты

|

№ п/п |

Показатели консонанса |

Показатели диссонанса |

Показатели влияния |

Показатель централизации влияния |

|||

|

|

|

|

|

|

|

Wi |

|

|

1 |

0,583 |

0 |

0,417 |

1 |

0,188 |

0 |

0,188 |

|

2 |

0,500 |

0 |

0,500 |

1 |

0,229 |

0 |

0,229 |

|

3 |

0,333 |

0,884 |

0,667 |

0,116 |

0,004 |

0,016 |

–0,011 |

|

4 |

0,333 |

0,417 |

0,667 |

0,583 |

0,022 |

0,007 |

0,015 |

|

5 |

0,333 |

0,250 |

0,667 |

0,750 |

0,021 |

0,030 |

–0,008 |

|

6 |

0,333 |

0,333 |

0,667 |

0,667 |

0,057 |

–0,0008 |

0,058 |

|

7 |

0,333 |

0,879 |

0,667 |

0,121 |

–0,016 |

–0,001 |

–0,015 |

|

8 |

0,500 |

0,083 |

0,500 |

0,917 |

–0,148 |

0,025 |

–0,173 |

|

9 |

0,391 |

0,083 |

0,609 |

0,917 |

–0,114 |

0,013 |

–0,127 |

|

10 |

0,738 |

0 |

0,262 |

1 |

–0,092 |

0 |

–0,092 |

|

11 |

0,333 |

0,879 |

0,667 |

0,121 |

–0,048 |

–0,141 |

0,094 |

|

12 |

0 |

0,905 |

1 |

0,095 |

0 |

0,165 |

–0,165 |

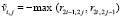

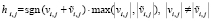

4. Вычисляют два базовых показателя НКК:

а) воздействие i-го концепта на j-й концепт

; (1)

; (1)

б) консонанс влияния i-го концепта на j-й концепт

, (2)

, (2)

который выражает меру доверия к знаку воздействия.

С использованием полученных данных вычисляют системные показатели консонанса и воздействия. Формулы для их определения представлены в работе [8, c. 102].

5. Анализ результатов расчётов и обоснование рекомендаций.

В соответствии с приведёнными выше расчётными соотношениями на основании полученной транзитивно замкнутой когнитивной матрицы  вычисляют частные (1) и (2), а также системные показатели нечёткой когнитивной модели.

вычисляют частные (1) и (2), а также системные показатели нечёткой когнитивной модели.

Учитывая, что методология формального представления и анализа проблемной ситуации с применением НКК представлена в монографии В.Б. Силова [8], а некоторые примеры её приложений описаны в авторских статьях [10, 11], акцентируем внимание на вопросах идентификации МФР ИБ. Примем условие, что в результате изучения предметной области экспертами ранее был выделен набор базовых факторов (концептов), оказывающих существенное влияние на защищённость программного ресурса КИС (табл. 1).

В табл. 3 представлены значения системных показателей нечёткой когнитивной модели МФР ИБ (далее – системы).

Анализ результатов когнитивного анализа свидетельствует о доминирующем положительном влиянии концептов e4, e5 и e6 и отрицательном влиянии концептов e8 и e9 на составляющую риска ИБ, обусловленную уязвимостями программного и, частично, информационного обеспечения КИС. Представим краткие комментарии к результатам вычислительного эксперимента (см. табл. 3). Концепты 1 и 2, характеризующие внешний и внутренний источники информационных атак, в рамках предложенной модели не испытывают целенаправленного воздействия со стороны СЗИ. Поэтому показатели влияния системы соответственно равны нулю:  и

и  . Аналогично можно указать на концепт 10, который в нашем случае представляет собой автономное средство мониторинга и контроля качества функционирования программного обеспечения. По данным когнитивного анализа на величину риска ИБ оказывает относительно сильное влияние концепт 6 – «Утечки данных» (

. Аналогично можно указать на концепт 10, который в нашем случае представляет собой автономное средство мониторинга и контроля качества функционирования программного обеспечения. По данным когнитивного анализа на величину риска ИБ оказывает относительно сильное влияние концепт 6 – «Утечки данных» ( = 0,057), а влияние же системы на концепт практически отсутствует (

= 0,057), а влияние же системы на концепт практически отсутствует ( = – 0,0008). Отметим также, что нарушение целостности информационных ресурсов может быть следствием хорошо подготовленных внешних и внутренних атак (концепты 1 и 2), осуществляемых согласованно или независимо.

= – 0,0008). Отметим также, что нарушение целостности информационных ресурсов может быть следствием хорошо подготовленных внешних и внутренних атак (концепты 1 и 2), осуществляемых согласованно или независимо.

Значительным потенциалом ( = – 0,148) для нейтрализации выделенных уязвимостей (концепты 3, 4 и 5) обладает концепт 8 «Специальные инструменты защиты системных и прикладных ресурсов». В контексте предложенной модели к таким ресурсам относятся общее и прикладное ПО. Практическая реализация функционала концепта 8 потребует отбора части вычислительных ресурсов. Поскольку данное обстоятельство уменьшит информационную производительность КИС и замедлит скорость выполнения прикладных процессов, влияние концепта 8 на систему будем интерпретировать как снижение качества функционирования программ. При этом относительно высокий консонанс концепта 8 (

= – 0,148) для нейтрализации выделенных уязвимостей (концепты 3, 4 и 5) обладает концепт 8 «Специальные инструменты защиты системных и прикладных ресурсов». В контексте предложенной модели к таким ресурсам относятся общее и прикладное ПО. Практическая реализация функционала концепта 8 потребует отбора части вычислительных ресурсов. Поскольку данное обстоятельство уменьшит информационную производительность КИС и замедлит скорость выполнения прикладных процессов, влияние концепта 8 на систему будем интерпретировать как снижение качества функционирования программ. При этом относительно высокий консонанс концепта 8 ( = 0,5) подчёркивает стабильность указанной закономерности.

= 0,5) подчёркивает стабильность указанной закономерности.

Ослабленное влияние концепта 3 «Переполнение буфера» ( = 0,004) на систему – модель формирования риска ИБ – можно объяснить компенсацией данной уязвимости совокупностью механизмов защиты, представленных концептами 7 и 8.

= 0,004) на систему – модель формирования риска ИБ – можно объяснить компенсацией данной уязвимости совокупностью механизмов защиты, представленных концептами 7 и 8.

Выводы

1. Опираясь на результаты проведённого когнитивного анализа, можно предположить, что наибольший положительный эффект следует ожидать от согласованного изменения группы управляемых концептов НКК, которые находятся в цепочке причинно-следственной связи и в совокупности обеспечивают устойчивое воздействие на систему – МФР ИБ.

2. Модель формирования риска ИБ, обусловленного осуществлением информационных атак через характерные уязвимости ПО КИС, позволяет решить ряд прикладных задач, которые характерны для корреляции событий ИБ. Несмотря на укрупнённый характер модели и упрощённое когнитивное отображение связей между концептами, в рамках предложенного подхода можно идентифицировать существенные связи между уязвимостями и видовыми механизмами защиты ПО.

3. Формальное представление модели МФР ИБ в виде НКК позволило систематизировать знания предметной области, статистические данные об инцидентах ИБ и опыт экспертов в интересах выявления закономерностей и количественной оценки степени корреляции разнородных уязвимостей и мер защиты на риски ИБ.

4. Полученные результаты исследования могут стать методической основой для выбора направления модернизации существующей системы управления событиями безопасности с целью полного удовлетворения требований политики корпоративной безопасности в условиях изменяющихся характеристик внешних и внутренних угроз.

Библиографическая ссылка

Надеждин Е.Н., Щипцова Е.И., Шершакова Т.Л. АНАЛИЗ УЯЗВИМОСТЕЙ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ПРИ ПРОЕКТИРОВАНИИ МЕХАНИЗМА ИНТЕГРИРОВАННОЙ ЗАЩИТЫ КОРПОРАТИВНОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ // Современные наукоемкие технологии. 2017. № 10. С. 32-38;URL: https://top-technologies.ru/ru/article/view?id=36824 (дата обращения: 07.03.2026).