Итогом современного этапа интеграции информационно-вычислительных сетей (ИВС) образовательных организаций (ОО) явилось завершение процесса формирования региональной информационно-образовательной среды (ИОС), что создало благоприятные условия для комплексной автоматизации управления образовательным процессом и существенного повышения качества обучения. На фоне очевидных достижений и успехов в информатизации высшего образования на новый уровень актуальности вышла проблема обеспечения информационной безопасности (ИБ) [1, 13]. Традиционный набор аппаратно-программных средств защиты информации, ориентированный на априорно известные угрозы, в основном исчерпал свой потенциал и, как показала практика, оказался не способен в условиях возможных сетевых атак обеспечить гарантированную защиту ресурсов и сервисов распределённой ИОС ОО. В реалиях современного информационного общества в основу создания системы безопасности ОО должны быть положены ведущие принципы кибернетики и искусственного интеллекта. По мнению экспертов, перспективная система управления рисками ИБ должна быть динамической, многоуровневой и опираться на результаты комплексной обработки и интеллектуального анализа данных о состоянии ИБ [5, 9].

Целью статьи является обоснование стратегии ситуационного управления рисками ИБ и интерпретация принципов построения реализующей её системы управления в контексте базовых положений технической кибернетики.

В общем случае любая кибернетическая система содержит управляемую и управляющую подсистемы, которые в диапазоне заданных условий работы в замкнутом цикле обеспечивают достижение заданного качества управления [14]. Характерными признаками кибернетической системы являются многофункциональность, самоорганизация, адаптивность и обучаемость. Для осуществления выделенных интеллектуальных функций объект управления должен удовлетворять требованиям управляемости, наблюдаемости и идентифицируемости [11, 12], а кибернетическая система, соответственно, должна включать набор компонентов, позволяющих оценивать и контролировать эти качества. Основная задача кибернетики как науки о процессах управления состоит в том, чтобы в условиях нестационарности характеристик окружающей среды и неполноты формального описания объекта управления обосновать теоретические положения, которые могут служить основанием для осуществления оптимального (в смысле некоторого критерия качества) управления этим объектом.

Один из основополагающих законов кибернетики – принцип неопределённости – констатирует, что наиболее совершенное управление всегда адекватно по всем своим характеристикам (в частности, по сложности и неопределённости) объекту управления. Применительно к системам управления рисками это означает, что уровень сложности управляющей подсистемы должен не только соответствовать функционалу и характеристикам управляемой подсистемы, но и иметь некоторый дополнительный информационно-аналитический ресурс для оперативного наращивания своих возможностей в случае изменения характеристик окружающей среды или управляемой подсистемы.

Другой закон кибернетики – принцип внешнего дополнения – утверждает, что управление сложными объектами должно быть иерархическим, т.е. осуществляться согласованно на нескольких уровнях. Именно поэтому многоуровневая система комплексной защиты информации (сетевых ресурсов) обладает большими потенциальными возможностями по отражению сетевых атак [13]. Расширение функционала системы управления рисками ИБ вынуждает включать в её структуру компоненты с элементами искусственного интеллекта. Для объективного описания поведения интеллектуального механизма защиты информации необходима система взаимосвязанных моделей, отражающих различные стороны (аспекты) или режимы работы исследуемой системы.

Важным признаком кибернетических систем выступает информационный поход к процессам управления, который проявляется, в частности, в операциях сбора и преобразования информации в интересах управления. От полноты и достоверности информации, характеризующей функциональное состояние защищаемого объекта, зависит обоснованность управленческого решения и, следовательно, качество управления рисками ИБ.

Опираясь на рекомендации опубликованных работ [1, 5, 13], рассмотрим математическую постановку задачи проектирования комплексной системы защиты информации (КСЗИ).

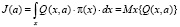

Пусть результат комплексной защиты информации (ресурсов) в корпоративной ИВС ОО в конкретный момент времени  формально представлен функционалом

формально представлен функционалом

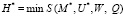

, (1)

, (1)

где  – вектор характеристик защищаемого объекта;

– вектор характеристик защищаемого объекта;

– вектор характеристик информационной атаки;

– вектор характеристик информационной атаки;

– вектор активных функций механизма защиты информации.

– вектор активных функций механизма защиты информации.

Будем полагать, что показатель W является вектором, компонентами которого выступают частные показатели эффективности  . Эффективность функционирования КСЗИ на заданном интервале времени Т будем оценивать через показатель приведённого ущерба

. Эффективность функционирования КСЗИ на заданном интервале времени Т будем оценивать через показатель приведённого ущерба

, (2)

, (2)

отражающий интегрированный результат воздействия информационных угроз на защищённый сегмент ИВС. В функционале (2) приняты обозначения:  – возможные механизмы защиты информации (МЗИ);

– возможные механизмы защиты информации (МЗИ);  – способы управления (выбора, адаптации, настройки) механизмами защиты; Q – функция свёртки частных показателей эффективности.

– способы управления (выбора, адаптации, настройки) механизмами защиты; Q – функция свёртки частных показателей эффективности.

С учётом введённых обозначений модель задачи синтеза управления КСЗИ может быть представлена в следующем виде. Требуется найти

(3)

(3)

при следующих условиях  ,

,  , которым соответствует

, которым соответствует  , где M* и U* – соответственно подмножества оптимальных вариантов механизмов защиты и алгоритмов управления ими, WД – множество допустимых значений частных показателей эффективности КСЗИ. Другими словами, необходимо выбрать такие механизмы защиты информации M* и способы управления системой защиты U*, при которых достигается минимум выбранного приведённого показателя H = H*, а также выполняются ограничения на частные показатели эффективности.

, где M* и U* – соответственно подмножества оптимальных вариантов механизмов защиты и алгоритмов управления ими, WД – множество допустимых значений частных показателей эффективности КСЗИ. Другими словами, необходимо выбрать такие механизмы защиты информации M* и способы управления системой защиты U*, при которых достигается минимум выбранного приведённого показателя H = H*, а также выполняются ограничения на частные показатели эффективности.

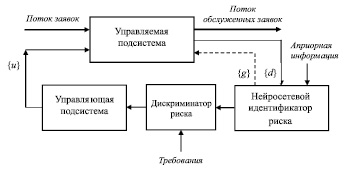

Рис. 1. Укрупнённая схема системы управления

На основе общей постановки задачи (1)–(3) могут быть получены частные модели задач управления рисками ИБ, в которых предусматриваются различные варианты направленного выбора и активизации МЗИ. Наибольшие трудности при этом возникают при построении математической модели процесса управления ИБ в замкнутой форме. Дополнительной проработки требуют также вопросы количественной оценки защищённости распределённых ресурсов, выбора оптимального иерархически организованного механизма защиты, обеспечения управления МЗИ в режиме регламентного времени. Приближённое решение задачи (3) в условиях реальных временных ограничений, неполноты и нечёткости исходной информации может быть получено на основе алгоритмов целочисленной оптимизации [4].

Согласно нормам международного стандарта ISO/IEC 27001 (редакция 2013-10-01), управление ИБ включает следующие действия: осознание степени необходимости защиты информации; сбор и анализ данных о состоянии ИБ ОО; оценку рисков; планирование мер по обработке рисков; реализацию и внедрение соответствующих механизмов контроля; распределение ролей и ответственности; обучение и мотивацию персонала; оперативную работу по осуществлению защитных мероприятий; мониторинг функционирования механизмов контроля; оценку их эффективности и соответствующие корректирующие воздействия.

В соответствии с известным принципом статистической эквивалентности [11] в составе системы управления рисками ИБ условно выделим (рис. 1): управляемую подсистему, включающую защищаемую информационную систему (сетевой ресурс), систему защиты информации и дестабилизирующий компонент; управляющую подсистему; нейросетевой идентификатор и дискриминатор риска. В нашем случае нейросетевой идентификатор риска выполняет совмещённые функции комплексного измерителя и вычислительного устройства, осуществляя обработку результатов мониторинга состояния аппаратно-программных средств и идентификацию риска (ущерба), обусловленного воздействием на сетевой ресурс дестабилизирующих факторов. Отметим также, что в целях повышения эффективности обнаружения вторжений и выявления критических уязвимостей в состав нейросетевого идентификатора вводится препроцессор комплексной обработки данных, поступающих от средств пассивного и активного мониторинга событий ИБ. Выходной сигнал идентификатора отражает текущую оценку риска ИБ.

Уровню сложности задач защиты сетевых ресурсов ИОС в наибольшей степени соответствует трёхуровневая процессно-сервисная модель системы управления информационной безопасностью (СУИБ) [2], которая в общем случае включает:

а) процессы стратегического уровня – управление рисками, обеспечение целостности сетевых ресурсов, корректировку политики ИБ верхнего уровня;

б) процессы тактического уровня – разработку и настройку процедур защиты, развитие архитектуры системы ИБ, классификацию и анализ состояния ИТ-ресурсов, мониторинг и управление инцидентами;

в) процессы операционного уровня – разграничение прав доступа, управление сетевой безопасностью, проверку соответствия ИБ установленным стандартам.

Ситуационное управление ИБ следует рассматривать как целенаправленный процесс выработки и реализации управляющих воздействий, соответствующих состоянию объекта и окружающей среды и направленных на приведение объекта в заданное состояние. В рассматриваемом случае объектом управления является состояние защищённости сетевых ресурсов, а управляемой величиной – риски ИБ. Их стабилизация достигается за счёт выбора и настройки изменяемых параметров в моделях МЗИ. В интересах автоматизации процесса управления ИБ необходимо выделить и формально описать в цикле управления совокупность типовых задач: оценки состояния защищаемого объекта, формирования управляющего воздействия (в соответствии с принятым законом управления) и реализацией данного воздействия.

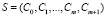

Пусть известна сетевая многоальтернативная модель МЗИ в виде обратного ориентированного графа  , где

, где  – расширенное множество вершин, отражающих варианты исполнения механизмов защиты на каждом уровне,

– расширенное множество вершин, отражающих варианты исполнения механизмов защиты на каждом уровне,  – множество дуг, нагруженных набором показателей из множества W. Эффективность работы каждого частного алгоритма защиты оценивается вероятностью преодоления злоумышленником данного контура защиты. Пусть целевая функция является сепарабельной. Тогда задача выбора оптимального МЗИ формально может быть сведена к поиску кратчайшего пути в графе

– множество дуг, нагруженных набором показателей из множества W. Эффективность работы каждого частного алгоритма защиты оценивается вероятностью преодоления злоумышленником данного контура защиты. Пусть целевая функция является сепарабельной. Тогда задача выбора оптимального МЗИ формально может быть сведена к поиску кратчайшего пути в графе  по критерию минимума затрат при ограничениях на полную вероятность преодоления системы защиты злоумышленником. Здесь могут быть использованы хорошо апробированные на практике методы теории сетевого анализа и управления [3, 5]. Особенности сопряжения и синхронизации характеристик отдельных МИЗ при этом отражаются путём введения матрицы весовых коэффициентов.

по критерию минимума затрат при ограничениях на полную вероятность преодоления системы защиты злоумышленником. Здесь могут быть использованы хорошо апробированные на практике методы теории сетевого анализа и управления [3, 5]. Особенности сопряжения и синхронизации характеристик отдельных МИЗ при этом отражаются путём введения матрицы весовых коэффициентов.

Нейросетевой идентификатор риска ИБ может быть интерпретирован как обучающаяся распознающая система. При этом обучение как математическая задача может быть отнесено к классу оптимизационных проблем поиска описаний.

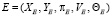

Представим индивидуальную оптимизационную задачу E в виде кортежа

,

,

где XE и YE – множества входных и выходных записей;  – отношение (или функция)

– отношение (или функция)  ;

;  – множество отношений

– множество отношений  , называемых описаниями;

, называемых описаниями;  – оператор качества для VE, отражающий меру близости каждого

– оператор качества для VE, отражающий меру близости каждого  к πE.

к πE.

Задача состоит в определении оптимального по показателю  описания vE из VE.

описания vE из VE.

Спецификация сформулированной задачи во многих случаях оказывается неполной.

Известные методы решения задачи синтеза можно классифицировать по способу спецификации проблем, типу допустимых алгоритмов, критерию оценки качества решения и др.

Для численного решения задач обучения в настоящее время используют три подхода:

а) теория статистических гипотез;

б) теория параметрической адаптации;

в) теория нелинейной оптимизации.

В рамках третьего подхода предположим, что множество описаний VE, среди которых ищется оптимальный вариант  , может быть охарактеризовано вектором параметров, и выбор

, может быть охарактеризовано вектором параметров, и выбор  сводится к поиску экстремума оператора качества, задаваемого функционалом вида

сводится к поиску экстремума оператора качества, задаваемого функционалом вида

. (4)

. (4)

Здесь  – вектор дискретного или непрерывного случайного процесса с известной плотностью распределения

– вектор дискретного или непрерывного случайного процесса с известной плотностью распределения  ;

;  – вектор управляемых параметров, компоненты которого характеризуют выбранное решение (описание); Q(x, a) – функционал вектора параметров a, зависящий от x; Mx – оператор математического ожидания.

– вектор управляемых параметров, компоненты которого характеризуют выбранное решение (описание); Q(x, a) – функционал вектора параметров a, зависящий от x; Mx – оператор математического ожидания.

В общем случае условный экстремум функционала J(a) на множестве ограничений находят в результате аналитического или численного решения задачи нелинейного программирования. В специальных случаях переходят к дискретной модели задачи обучения, для поиска решения которой используют вычислительные методы дискретного программирования [5]. Сложность управления механизмами защиты в ИОС в значительной степени определяется гетерогенностью и пространственной распределённостью компонентов объекта защиты и необходимостью синхронизации подпроцессов, протекающих в различных подсистемах ИОС. В этих условиях для формализации процесса управления механизмами защиты продуктивной может оказаться стратегия ситуационного управления рисками ИБ [3, 6]. Известны многочисленные публикации, отражающие отдельные аспекты принятия решений, поддерживающих ситуационное управление динамическими объектами в режиме реального времени [10]. Однако вопросы приложения методологии ситуационного управления к специфическим задачам управления рисками ИБ требуют дополнительной конкретизации.

Управление представляет собой целенаправленный процесс выработки и реализации управляющих воздействий, соответствующих состоянию объекта и окружающей среды и направленных на приведение объекта в заданное состояние. В рассматриваемом случае объектом управления является состояние защищённости сетевых ресурсов, а управляемой величиной – риски ИБ. Автоматизация управления рисками ИБ в структуре ИВС возможна только при условии корректного выделения и формального описания в цикле управления совокупности взаимосвязанных задач: анализ угроз, оценка состояния защищаемого объекта, количественная оценка риска, формирование и реализация управляющего воздействия (в соответствии с принятым законом управления). Учитывая специфику архитектуры и особенности многопользовательского режима работы, можно утверждать, что требованиям гибкости и устойчивости функционирования ИВС в наибольшей степени будет отвечать концепция адаптивного дискретного управления ИБ, которая реализуется по базовой схеме «ситуация – стратегия управления – действие» [6, 7]. Ключевым моментом здесь является разработка методики дискретной адаптации КСЗИ, которая интерпретируется нами как выбор оптимального МЗИ на конечном множестве допустимых вариантов. Как показали наши ранние исследования, в основу концептуальной модели ситуационного управления МЗИ должна быть заложена методология адаптивного выбора вариантов (АВВ) [10].

Пусть известна формальная модель защищённой информационной системы (ИС) с адаптивным управлением рисками (рис. 2). В составе ИС выделены объект защиты – информационные ресурсы (ИР), и подсистема интегрированной защиты (ПСЗ), а в структуре системы управления рисками ИБ – блок вычисления рисков (БВР), алгебраический сумматор, блок оценки среднего риска (БОР), блок выбора варианта (БВВ). Пусть процедуры оценки рисков и выбора наилучшего МЗИ реализуются в фиксированные моменты времени t1, t2,…, tn. Поступающий на вход ИС поток запросов (заявок на обслуживание) пользователей  в соответствии с используемыми алгоритмами преобразуется в поток обслуженных запросов (заявок)

в соответствии с используемыми алгоритмами преобразуется в поток обслуженных запросов (заявок)  . Защищённость ИР

. Защищённость ИР  определяется их текущим состоянием

определяется их текущим состоянием  и зависит от характеристик используемого МЗИ, который должен соответствовать режиму работы ИС и существующим информационным угрозам.

и зависит от характеристик используемого МЗИ, который должен соответствовать режиму работы ИС и существующим информационным угрозам.

Пусть риски  в момент времени t = tn зависят от текущего состояния ИР, определяемых вектором характеристик

в момент времени t = tn зависят от текущего состояния ИР, определяемых вектором характеристик  . Представим полный риск (ущерб) ξn по всем ресурсам (k = 1,…, N) на полуинтервале времени (t1, tn] в виде

. Представим полный риск (ущерб) ξn по всем ресурсам (k = 1,…, N) на полуинтервале времени (t1, tn] в виде

, (5)

, (5)

где λk – заданные весовые коэффициенты.

Средние риски (потери) за n тактов переключения механизма защиты

(6)

(6)

характеризуют качество защиты ИР до момента tn+1 и, следовательно, зависят от управлений x1, x2,…, xn, определяющих выбор и активизацию компонентов конкретного МЗИ.

Задача ситуационного управления рисками ИБ формулируется в следующем виде.

По наблюдениям состояний  и рисков (потерь)

и рисков (потерь)  ,

,  (

( , n = 1, 2,…) необходимо сформировать такую последовательность управлений {xn}, которая обеспечила бы минимальное предельное значение средних рисков (потерь) Фn(l) по всем возможным последовательностям {xn}. Эта задача относится к классу задач выбора вариантов в базовой схеме диагонально выпуклой игры многих лиц в условиях априорной неопределённости и решается методами теории АВВ [4, 8, 10].

, n = 1, 2,…) необходимо сформировать такую последовательность управлений {xn}, которая обеспечила бы минимальное предельное значение средних рисков (потерь) Фn(l) по всем возможным последовательностям {xn}. Эта задача относится к классу задач выбора вариантов в базовой схеме диагонально выпуклой игры многих лиц в условиях априорной неопределённости и решается методами теории АВВ [4, 8, 10].

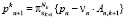

Искомый алгоритм выбора оптимального варианта представим в рекуррентном виде

,

,  , (7)

, (7)

где  – оценка вероятности рандомизированного выбора k-го варианта МЗИ на n-м шаге функционирования;

– оценка вероятности рандомизированного выбора k-го варианта МЗИ на n-м шаге функционирования;  – оператор проецирования рисков на ε – симплекс, используемый для нормировки рисков ξn;

– оператор проецирования рисков на ε – симплекс, используемый для нормировки рисков ξn;  – вспомогательная матрица.

– вспомогательная матрица.

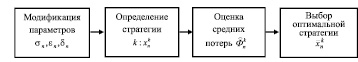

На рис. 3 показана укрупнённая блок-схема формирования сигнала ситуационного управления, реализующая изложенный выше подход к выбору оптимального МЗИ на основе рекуррентных процедур АВВ.

В интересах адаптации механизма защиты сетевых ресурсов в составе ИВС требуется определить рациональные способы компенсации следующих факторов [6, 7]:

а) нечёткость информации об источниках, направленности и характеристиках угроз;

б) отсутствие унифицированных методик контроля рисков ИБ и оценки качества механизмов интегрированной защиты;

в) медленная сходимость рекуррентных процедур рандомизированного выбора;

г) многоэкстремальный характер задач оптимизации режимов работы и согласования параметров компонентов иерархической системы защиты.

Для определения источников угроз и идентификации профилей потенциальных злоумышленников полезной может стать реализация активных средств и механизмов теории обманных систем [2, 8]. Обоснованное размещение компонентов обманной ИС, обладающих набором специфических виртуальных инструментов, позволяет привлечь внимание потенциального злоумышленника к «доступным» сетевым ресурсам и спровоцировать его на активные несанкционированные действия. Систематизация и анализ результатов таких действий дают основание для идентификации профиля и последующей локализации злоумышленника.

В целях определения количественных оценок относительного риска (ущерба), характеризующих частные показатели эффективности МЗИ, и выявления уязвимостей в подсистемах ИВС могут быть применены апробированные на практике многовариантные игровые модели анализа конфликтных ситуаций [9]. Сократить число шагов в процедурах АВВ, как показал вычислительный эксперимент, можно за счёт подбора служебных параметров рекуррентного алгоритма на основе априорных данных о направленности информационных атак.

Рис. 2. Блок-схема системы ситуационного управления рисками

Рис. 3. Алгоритм формирования ситуационного управления рисками на текущем шаге tn

Выводы

1. Интерпретация проблемы ситуационного управления рисками ИБ в ИОС ОО как задачи адаптивного выбора вариантов (защиты) позволила осуществить корректную декомпозицию предметной области и дифференцировать задачу оценки рисков ИБ и задачу выбора оптимального механизма защиты сетевых ресурсов.

2. В интересах формализации процесса управления механизмами защиты сетевых ресурсов ИОС потребуется обосновать рациональные способы сбора и комплексной обработки информации о состоянии программно-аппаратных средств и о защищённости критических сетевых ресурсов, определить роль активных методов в мониторинге уязвимостей и идентификации профиля потенциальных злоумышленников (инсайдеров).

3. Дальнейшие исследования по проблеме создания ССУ рисками ИБ в ИОС ОО целесообразно продолжить в следующих направлениях:

а) создание инструментальных програм-мных средств когнитивного анализа рисков, которые отвечают требованиям политики безопасности ОО и нормативно-правовым требованиям сетевой безопасности;

б) разработка структуры нейросетевого идентификатора риска и механизма его автоматизированного обучения с учётом специфики реализуемых функций;

в) обоснование функционала, рациональных схем размещения и способов маскировки инструментальных средств обманных ИС в сегментах ИОС ОО.

Библиографическая ссылка

Надеждин Е.Н., Сурков Е.В. КИБЕРНЕТИЧЕСКИЕ АСПЕКТЫ УПРАВЛЕНИЯ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В КОМПЬЮТЕРНЫХ СЕТЯХ ОБРАЗОВАТЕЛЬНЫХ ОРГАНИЗАЦИЙ // Современные наукоемкие технологии. 2016. № 10-2. С. 279-285;URL: https://top-technologies.ru/ru/article/view?id=36320 (дата обращения: 19.02.2026).