Стеганография – это наука о скрытой передаче информации путем сохранения в тайне самого факта передачи [1]. Под стегосистемой в данной работе понимается объединение методов и средств, используемых для создания скрытого канала для передачи информации. Данные лица с правом собственности на результат интеллектуальной деятельности внедряются в пустой контейнер, не содержащий секретного сообщения, например элемент картографической информации, кадр видеопоследовательности или медицинские данные, хранимые в облачной платформе в форме физиологических сигналов [2], таких как ЭЭГ, ЭКГ, ЭОГ, ЭМГ, КТ, МРТ, ПЭТ, и т.д. Стегоконтейнером называется контейнер, содержащий секретное сообщение. Для дополнительной защиты данных лица с правом собственности на результат интеллектуальной деятельности может использоваться ключ, который необходим для внедрения данных в заданные области стегоконтейнера [3]. Ключи в стегосистемах бывают двух типов: секретные и открытые. Если стегосистема использует секретный ключ, то он должен быть или создан до начала обмена сообщениями, или передан по защищенному каналу. Стегосистема, использующая открытый ключ, должна быть устроена таким образом, чтобы было невозможно получить закрытый ключ, а открытый ключ передается по незащищенному каналу. Одним из наиболее эффективных методов защиты графической информации от неправомерного использования является использование стеганографических методов [1].

Задача защиты графической информации от неправомерного использования заключается в том, чтобы произвести внедрение информации с минимальным искажением исходного изображения. Представляется целесообразным задействовать для этого наименее значимую относительно восприятия изображения информацию.

Изображения или видеопоследовательности обладают большой избыточностью благодаря несовершенству человеческого зрения, а также особенностям их представления в цифровом формате.

С другой стороны, форматы файлов, содержащих графическую информацию, спроектированы таким образом, чтобы минимизировать размер хранимых данных изображений с целью отказаться от малозначительной для восприятия системой человеческого зрения информации [4].

Защита графической информации от неправомерного использования маркированием в пространственной области основана на внедрении в неподвижные изображения или кадры видеопоследовательности данных лица с правом собственности на результат интеллектуальной деятельности, которые также известны как цифровые водяные знаки. Неподвижные изображения или кадры видеопоследовательности, которые подвергаются процедуре превентивной защиты на основе внедрения данных лица с правом собственности на результат интеллектуальной деятельности, обычно называют оригиналом или произведением.

Основная проблема, с которой сталкиваются подобные методы, заключается в том, что данные лица с правом собственности на результат интеллектуальной деятельности должны быть устойчивыми к обработке изображения. К причинам, вызывающим данную проблему, относятся различные виды шума в канале связи, особенно выраженные в повсеместно используемых беспроводных сетях связи [5], выполнение процедур фильтрации широким спектром алгоритмов обработки изображений, передискретизация, кадрирование [6], компрессия графической информации с потерями [7–9], цифро-аналоговые и аналого-цифровые преобразования и т.д. Перечисленные операции являются типовыми при стандартном процессе обработки графической информации. В то же время эти макрооперации могут осуществляться преднамеренно, с целью удалить данные лица с правом собственности на результат интеллектуальной деятельности.

Другая проблема систем превентивной защиты графической информации состоит в том, что добавление данных лица с правом собственности на результат интеллектуальной деятельности изменяет изображение, что может вызывать раздражение потребителя результата интеллектуальной деятельности, но также позволяет лицу, осуществляющему неправомерную деятельность, получить представление о существовании данных отслеживания.

Методы встраивания данных лица с правом собственности на результат интеллектуальной деятельности можно классифицировать по различным признакам. К одному из таких классификационных признаков исследователи относят область встраивания, в которую производится внедрение данных лица с правом собственности на результат интеллектуальной деятельности. Например, данные лица с правом собственности на результат интеллектуальной деятельности могут быть встроены в пространственную область стегоконтейнера [10]. Альтернативная возможность предусматривает встраивание этих данных в частотной области, что позволяет достичь устойчивости квнешним по отношению к стегоконтейнеру воздействиям [11, 12].

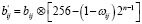

При извлечении внедренных данных анализируются младшие n бит контейнера. В случае, если значение, образованное этими битами, меньше 2n–2, то считается что в контейнер встроена нулевая посылка, в противном случае в контейнер встраивалась единичная посылка.

Предлагается также использовать модификацию метода наименьшего значащего бита, позволяющую внедрять данные в старшие биты путем замены значения на ближайшее по кодовому расстоянию. Таким образом, выбирая нужную битовую плоскость или элементы разных плоскостей, можно манипулировать отношением робастности к степени скрытности сообщения. Дополнительно рассматриваются следующие модификации метода: при записи битов водяного знака используется канал синего цвета, как наименее воспринимаемого системой человеческого зрения, а также при записи битов водяного знака используется канал яркости, производный от каналов исходного цветового пространства. Цель исследования заключается в разработке технических решений по преодолению описанных ограничений.

Предлагаемая методика защиты графической информации

Для достижения поставленной цели подавляющее большинство методов превентивной защиты графической информации используют исходное цветовое пространство. Данные лица с правом собственности на результат интеллектуальной деятельности встраиваются в процессе кодирования в определенные области изображения или кадра видеопоследовательности одной из основных цветовых компонент.

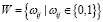

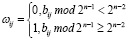

На рис. 1 представлена известная схема внедрения данных в изображения или кадр видеопоследовательности, где I = RGB – исходное изображение, W – цифровой водяной знак,  , IW – маркированное изображение.

, IW – маркированное изображение.

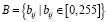

Функция встраивания данных лица с правом собственности на результат интеллектуальной деятельности Emb осуществляет внедрение в изображение I цифрового водяного знака W с опциональным использованием ключа K, использование которого позволяет в целом повысить защищенность встраиваемых данных. Встраивание осуществляется в компоненту синего цвета  исходного цветового пространства в соответствии с выражением

исходного цветового пространства в соответствии с выражением  . Предварительно изображение разбивается на множество непересекающихся блоков размером, например, 8×8 пикселей. В результате выполнения функции Emb генерируется модифицированное изображение IW.

. Предварительно изображение разбивается на множество непересекающихся блоков размером, например, 8×8 пикселей. В результате выполнения функции Emb генерируется модифицированное изображение IW.

Извлечение из компоненты синего цвета  исходного цветового пространства осуществляется в соответствии с выражением

исходного цветового пространства осуществляется в соответствии с выражением

.

.

На практике стегоконтейнер, содержащий водяной знак, может быть намеренно или случайно искажен. В обоих случаях стегосистема должна обеспечивать возможность обнаружения и извлечения цифрового водяного знака после атаки.

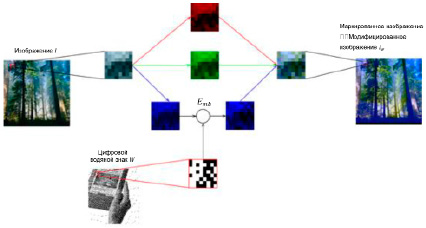

Встраивание данных лица с правом собственности на результат интеллектуальной деятельности предлагается производить в компоненты цветности сигнала в области, которые имеют цвет, близкий к черному, так как на подобные области алгоритмы обработки изображений не оказывают существенного влияния, что повышает робастность алгоритмов превентивной защиты. Обнаружение подобных областей на изображении выполняется путем обработки и анализа яркостной составляющей, для чего осуществляется преобразование из исходного цветового пространства, которое используется в современных сканерах, принтерах и системах отображения графической информации, в YCbCr [13].

На рис. 2 представлена схема внедрения данных в компоненту яркости изображения.

Рис. 1. Схема внедрения данных в методе наименьшего значащего бита

Рис. 2. Схема внедрения данных в компоненту яркости изображения

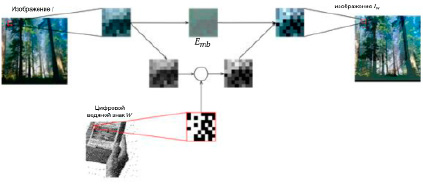

В соответствии с рекомендацией МСЭ-R BT.601-7 для систем цифрового телевидения и цифровых изображений преобразование из исходного цветового пространства в YCbCr определяется как

,

,

где Y представляет собой компоненту яркости, Cb и Cr являются соответственно синей и красной цветоразностными компонентами. Необходимо отметить, что результирующий битовый поток совместим со стандартизованными декодерами.

Рис. 3. Результаты встраивания и извлечения данных

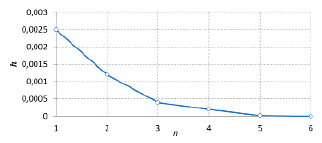

Рис. 4. Зависимость h от n

Результаты экспериментов

Встраивание данных лица с правом собственности на результат интеллектуальной деятельности в контейнер неизбежно приводит к искажению исходного изображения. С целью анализа степени вносимых в контейнер искажений проводится исследование влияния алгоритма и входных параметров на контейнер. При извлечении данных лица с правом собственности на результат интеллектуальной деятельности осуществляется его сравнение с исходным изображением с целью расчета меры вносимых искажений.

Примеры результатов встраивания и извлечения данных лица с правом собственности на результат интеллектуальной деятельности показаны на рис. 3.

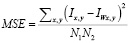

В качестве меры искажений, вносимых алгоритмом встраивания данных лица с правом собственности на результат интеллектуальной деятельности, используются различные метрики, такие как среднеквадратическое отклонение

,

,

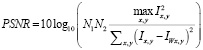

пиковое отношение уровня сигнала к уровню шума

,

,

коэффициент битовых ошибок h, и другие, широко принятые в теории связи [14]. Здесь N1, N2 – размеры изображения в пикселях, Ix,y – яркость пикселя x, y в исходном контейнере, IWx,y – яркость пикселя в модифицированном контейнере.

На рис. 4 показана зависимость коэффициента битовых ошибок h от n.

Заключение

В настоящей работе предложена методика защиты графической информации от неправомерного использования с помощью стеганографических методов, встраивающих и скрывающих данные лица с правом собственности на результат интеллектуальной деятельности в пространственной области. С точки зрения вносимых алгоритмом в изображение искажений хорошие показатели имеет группа алгоритмов с использованием младшего значащего бита, имеющего множество модификаций, в том числе устойчивых к атакам. Следует отметить, что группа стегоалгоритмов на основе дискретного косинусного преобразования при эквивалентных начальных условиях имеет худшие с точки зрения вносимых стегоалгоритмом в изображение искажений показатели, так как основаны на более сильном по среднему значению искажении сообщения по сравнению с стегоалгоритмами на основе младшего значащего бита, а также связано с перегруженностью контейнера в алгоритмах с использованием дискретного косинусного преобразования, что может нивелироваться уменьшением доступной для внедрения емкости контейнера. При сохранении контейнера в формате JPEG хорошие результаты при n = 8 или q = 100 показывают стегоалгоритмы на основе младшего значащего бита. Операция масштабирования незначительно влияет на результативность алгоритма превентивной защиты на основе младших значащих бит при сохранении как в формате PNG, так и в других форматах. Сохранение в формате JPEG полностью уничтожает содержимое контейнера при значениях h, близких к 0,5. Также было установлено, что слабо адаптируются к операции масштабирования контейнера алгоритмы на основе дискретного косинусного преобразования в результате нарушения границ блоков 8×8 пикселей, которое приводит к значительному искажению матриц коэффициентов.