Одним из обязательных условий успешности реализации инновационного производственно-экономического проекта является надежное обеспечение его информационной безопасности [1]. Специфика инновационной и венчурной деятельности, как правило, предполагает широкое использование современных информационных технологий управления организационными и производственно-технологическими процессами, что (при несовершенстве системы защиты информации) может быть связано с определенными рисками. Это делает актуальным развитие методологического аппарата анализа угроз и поддержки принятия управленческих решений по обеспечению информационной безопасности инновационных проектов. Однако появившиеся в последнее время научные работы в этой области ограничиваются в основном исследованиями теоретико-методологических экономических (с точки зрения обеспечения безопасности интеллектуального капитала [2] и защиты информации в условиях недобросовестной конкуренции [3], а также применительно к отдельным сферам экономической деятельности: например, инновациям в промышленном производстве [4] и коммерции [5]), организационно-правовых ([6]) и информационно-аналитических ([7]) аспектов проблемы, тогда как не меньшее значение имеют разработки, ориентированные на непосредственное использование в практической деятельности предприятий и организаций, осуществляющих инновационную деятельность.

Целью настоящей работы является разработка инструментария анализа ситуаций (совокупностей внешних условий), возникающих при реализации инновационного проекта и рассматриваемых с точки зрения возможных угроз информационной безопасности. Применяемый подход основан на использовании аппарата нечетких множеств и отношений [8] и методологии теории принятия решений [9], что дает новые возможности для выбора вариантов системы информационной безопасности проекта. Прикладное значение работы связано с необходимостью минимизации затрат негосударственных предприятий и организаций (в том числе малых предприятий [10]), для которых система мер защиты информации не является строго регламентированной и может быть выбрана из соображений разумной достаточности.

Нечеткий теоретико-множественный анализ угроз информационной безопасности

Под угрозой информационной безопасности инновационного проекта в соответствии с [1] будем понимать событие, процесс или явление, которое посредством воздействия на информацию или другие компоненты информационной системы может привести к нанесению ущерба субъектам, занимающимся инновационной деятельностью.

Пусть Threat = {Threat1, Threat2,…, ThreatI} – конечное множество предполагаемых независимых угроз информационной безопасности рассматриваемого инновационного проекта. Текущая (рассматриваемая с точки зрения угроз информационной безопасности проекта) ситуация Sit(tk), в которой реализуется проект, может быть представлена в виде определенного на универсуме нечеткого множества

hreatSit(tk) = {(Threati, μi(tk))| i = 1,2,…,I},

hreatSit(tk) = {(Threati, μi(tk))| i = 1,2,…,I},

где определенная на отрезке [0, 1] функция принадлежности μi(tk) характеризует уровень угрозы Threati (i = 1,2,…,I) в ситуации Sit на этапе tk (k = 1,2,…, K) реализации проекта. Для определения μi(tk) может быть использован предложенный в [11] подход, в рамках которого уровень риска угрозы находится на основе определяемых экспертами значений вероятности угрозы и последствий при реализации этой угрозы (в соответствии с ITU-T Recommendation E.408. Telecommunication Network Security Requirement, 2004.). Возможен также подход (например, [12]), когда уровень угрозы непосредственно оценивается экспертами в вербальной шкале, после чего определяется относительное числовое значение показателя с использованием неравномерной шкалы соответствия, пример которой приведен в табл. 1.

Таблица 1

Пример шкалы соответствия между вербальными и относительными числовыми значениями уровня угрозы

|

№ п/п |

Вербальное значение |

Относительное числовое значение |

|

1 |

Угроза отсутствует |

0 |

|

2 |

Очень низкий уровень угрозы |

0,1 |

|

3 |

Низкий уровень угрозы |

0,3 |

|

4 |

Средний уровень угрозы |

0,6 |

|

5 |

Высокий уровень угрозы |

0,8 |

|

6 |

Очень высокий уровень угрозы |

1,0 |

При этом возможны промежуточные значения показателя. Если в экспертизе участвует несколько специалистов, то общее относительное значение уровня угрозы может быть получено как взвешенное среднее индивидуальных значений (весовые коэффициенты отражают соотношения квалификаций экспертов). В случаях, когда эксперты затрудняются в непосредственной оценке угрозы, может быть применен метод парных сравнений Саати [13].

Носителем нечеткого множества  hreatSit(tk) является совокупность угроз, присутствующих в ситуации Sit(tk):

hreatSit(tk) является совокупность угроз, присутствующих в ситуации Sit(tk):

Supp ( hreatSit(tk)) = {Threati, μi(tk))| μi(tk)) > 0, i = 1,2,…,I}

hreatSit(tk)) = {Threati, μi(tk))| μi(tk)) > 0, i = 1,2,…,I}

Ядро нечеткого множества нечеткого множества  hreatSit(tk) представляет собой совокупность угроз высокого уровня в ситуации Sit(tk):

hreatSit(tk) представляет собой совокупность угроз высокого уровня в ситуации Sit(tk):

Kern ( hreatSit(tk)) = {Threati, μi(tk))| μi(tk)) = 1, i = 1,2,…,I}.

hreatSit(tk)) = {Threati, μi(tk))| μi(tk)) = 1, i = 1,2,…,I}.

Рассмотрим множество всех возможных ситуаций

ST = {Sit(tk)| hreatSit(tk) = {(Threati, μi(tk)), i = 1,2,…,I, 0 ≤ μi(tk)) ≤ 1} ,k = 1,2,…, K}.

hreatSit(tk) = {(Threati, μi(tk)), i = 1,2,…,I, 0 ≤ μi(tk)) ≤ 1} ,k = 1,2,…, K}.

Определенная на ST операция нестрогого включения нечетких множеств порождает отношение нестрогого доминирования ситуаций ∠ в соответствии с правилом:

для любых Sit*, Sit*∠ S выполняется Sit* ∠ Sit**, если

μi*(tk) ≤ μi**(tk) при всех i = 1,2,…,I, k = 1,2,…, K.

Введенное отношение нестрогого доминирования ситуаций будет отношением частичного порядка на множестве ситуаций ST, поскольку (как нетрудно видеть) для него выполняются требуемые условия:

– рефлексивность: Sit*∠ Sit*;

– антисимметричность:

Sit*∠Sit**, Sit**∠Sit* ⇒ Sit* = Sit**;

– транзитивность:

Sit*∠Sit**, Sit**∠Sit***⇒Sit*∠Sit***.

При решении практических задач, связанных с обеспечением информационной безопасности инновационных проектов, целесообразно рассматривать конечное (состоящее из N элементов) множество возможных ситуаций ST*: ST*⊆ST, | ST* | = N .

Применительно к введенному отношению частичного порядка множество верхних граней для ST* будет состоять из ситуаций Sit**∈ST, нестрого доминирующих все ситуации из множества ST*, т.е.

ST** = {Sit** | Sit∠Sit**, ∀Sit∈ST*}.

Точная верхняя грань (supremum) представляет собой минимальную верхнюю грань, которая (в силу конечности множества ST*) всегда существует

sup ST* = Sit* : Sit*∠Sit, ∀Sit∈ST**.

Если ситуация Sit*, представляющая собой точную верхнюю грань множества ST*, является элементом этого множества, то она является также максимальным элементом множества ST*, т.е.

max ST* = sup ST* при sup ST*∈ST*.

Понятия точной нижней грани (inf) и минимума (min) применительно к множеству ситуаций (с учетом введенного отношения частичного порядка ∠) определяются аналогичным образом. Основываясь на введенных понятиях точных граней, естественно ввести операции над ситуациями угроз информационной безопасности проектов.

Объединением ситуаций Sit* и Sit** назовем точную верхнюю грань множества, состоящего из двух этих ситуаций:

Sit*∪Sit** = sup {Sit*, Sit**}.

Пересечением ситуаций Sit* и Sit** назовем точную нижнюю грань множества, состоящего из двух этих ситуаций:

Sit*∩Sit** = inf {Sit*, Sit**}.

Упорядочение ситуаций в соответствии с уровнями угроз информационной безопасности проектов и введение операций над ситуациями позволяют формулировать и решать задачи выбора вариантов системы информационной безопасности.

Выбор вариантов системы информационной безопасности инновационного проекта

Будем полагать, что для совокупности ситуаций <Sit1, Sit2, …, SitM > известны решения по обеспечению информационной безопасности (в виде вариантов системы организационных мероприятий, технологий, технических средств и т.д.) Variants = <Var1, Var2, …, VarM > : Varm ~ Sitm (m = 1,2,…,M), из которых нужно выбрать вариант, подходящий для множества возможных (при реализации рассматриваемого инновационного проекта) ситуаций ST* = {Sit1*, Sit2*, …, SitJ*}, исходя из желательной минимальности различного рода издержек и затрат при создании и эксплуатации системы информационной безопасности f(Var):

f(Var)→min, Var∈Variants*.

Для сокращения области выбора Variants до совокупности подходящих для ST* вариантов Variants*⊆Variants предлагается использовать следующие стратегии:

1. Гарантированная стратегия:

Variants* = {Var | Var∈Variants, Var ~ Sit: sup Sit*∠Sit}.

2. Байесовская стратегия:

Variants* = {Var | Var∈Variants, Var ~ Sit: SitB∠Sit}.

где SitB – байесовская ситуация, характеризуемая нечетким множеством угроз

hreatSitB (tk) = {(Threati,

hreatSitB (tk) = {(Threati,  | i = 1,2,…,I},

| i = 1,2,…,I},

pj – вероятность возникновения ситуации Sitj* (j = 1,2,…,J). Если вероятности pj неизвестны, то (в соответствии с принципом неопределенности Лапласа можно предположить что все ситуации равновероятны, и положить pj = 1/J (j = 1,2,…,J).

3. Взвешенная стратегия (аналог подхода Гурвица в теории игр с природой [10]):

Variants* = {Var | Var∈Variants, Var ~ Sit : SitG∠ Sit},

где SitG – взвешенная ситуация, характеризуемая нечетким множеством угроз

hreatSitG(tk) = {(Threati, (λμi(tk) Inf + (1 – λ)μi(tk) Sup)) | i = 1,2,…,I},

hreatSitG(tk) = {(Threati, (λμi(tk) Inf + (1 – λ)μi(tk) Sup)) | i = 1,2,…,I},

λ – коэффициент оптимизма/пессимизма при оценке угроз (0 ≤ λ ≤ 1),

hreatSit Inf(tk) = {(Threati, μi(tk) Inf ) | i = 1,2,…,I} ~ sup Sit*,

hreatSit Inf(tk) = {(Threati, μi(tk) Inf ) | i = 1,2,…,I} ~ sup Sit*,

hreatSit Sup(tk) = {(Threati, μi(tk) Sup) | i = 1,2,…,I}~ inf Sit*.

hreatSit Sup(tk) = {(Threati, μi(tk) Sup) | i = 1,2,…,I}~ inf Sit*.

Общим для всех предлагаемых стратегий является построение на основе множества возможных ситуаций ST* некоторой базовой ситуации (характеризуемой своим нечетким множеством угроз), после чего из множества Variants выделяется подмножество Variants*, включающее в себя варианты, соответствующие ситуациям, нестрого доминирующим базовую ситуацию.

Рассмотрим пример выбора варианта системы информационной безопасности на основе применения предложенных стратегий. Пусть имеющийся набор вариантов системы информационной безопасности, соответствующих определенным ситуациям, и набор ситуаций, для которых необходимо выбрать соответствующий вариант, характеризуются данными, приведенными в табл. 2, 3.

В рамках рассматриваемого примера определяемые в соответствии с предложенными стратегиями базовые ситуации приведены в табл. 4.

Используя данные табл. 2–4, нетрудно видеть, что:

– при использовании гарантированной стратегии: Variants* = {Var3, Var5},

– при использовании Байесовской стратегии (pj = 0,2, j = 1,2,…,5): Variants* = {Var3, Var5, Var7},

– при использовании взвешенной стратегии (l = 0,5): Variants* = {Var3, Var5, Var6}.

Таблица 2

Значения функции принадлежности угроз, учитываемых имеющимися вариантами системы информационной безопасности

|

Threat1 |

Threat2 |

Threat3 |

Threat4 |

Threat5 |

|

|

Var1 |

0,5 |

0,0 |

0,8 |

0,5 |

0,7 |

|

Var2 |

0,2 |

0,1 |

0,8 |

0,0 |

0,4 |

|

Var3 |

0,6 |

0,4 |

0,8 |

0,5 |

0,7 |

|

Var4 |

0,3 |

0,7 |

0,8 |

0,2 |

0,9 |

|

Var5 |

0,5 |

0,5 |

0,8 |

0,6 |

0,75 |

|

Var6 |

0,4 |

0,25 |

0,7 |

0,3 |

0,6 |

|

Var7 |

0,5 |

0,2 |

0,75 |

0,4 |

0,65 |

|

Var8 |

0,2 |

0,5 |

0,3 |

0,1 |

0,5 |

|

Var9 |

0,45 |

0,1 |

0,2 |

0,9 |

0,5 |

|

Var10 |

0,6 |

0,2 |

0,1 |

0,7 |

0,4 |

Таблица 3

Значения функции принадлежности угроз, присущих ситуациям, для которых необходимо выбрать вариант системы информационной безопасности

|

Threat1 |

Threat2 |

Threat3 |

Threat4 |

Threat5 |

|

|

Sit1 |

0,5 |

0,1 |

0,8 |

0,4 |

0,7 |

|

Sit2 |

0,3 |

0,1 |

0,6 |

0,5 |

0,3 |

|

Sit3 |

0,4 |

0,1 |

0,2 |

0,3 |

0,4 |

|

Sit4 |

0,3 |

0,1 |

0,2 |

0,3 |

0,3 |

|

Sit5 |

0,3 |

0,4 |

0,4 |

0,1 |

0,5 |

Таблица 4

Значения функции принадлежности угроз для базовых ситуаций

|

Threat1 |

Threat2 |

Threat3 |

Threat4 |

Threat5 |

|

|

Inf Sit |

0,2 |

0,1 |

0,2 |

0,1 |

0,3 |

|

Sup Sit |

0,5 |

0,4 |

0,8 |

0,5 |

0,7 |

|

SitB |

0,45 |

0,2 |

0,55 |

0,4 |

0,55 |

|

SitG |

0,35 |

0,25 |

0,5 |

0,3 |

0,5 |

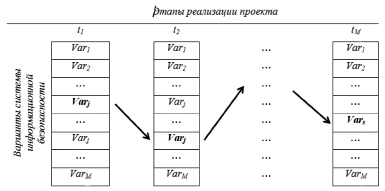

Схема переходов между реализованными в разные периоды проекта вариантами системы информационной безопасности в рамках составного варианта

Окончательный выбор варианта системы информационной безопасности проекта производится лицом, принимающим решение (ЛПР), с учетом принципа минимальности затрат на основе собственных (зачастую неформализуемых) представлений или путем проведения опытной эксплуатации системы.

В качестве обобщения задачи выбора одного варианта системы информационной безопасности, постоянно используемого в течение всего периода реализации проекта, рассмотрим возможность перехода от одного варианта системы информационной безопасности к другому. При этом будем полагать, что ранее рассмотренная задача решается K раз для каждого этапа реализации проекта tk (k = 1,2,…, K). Это увеличивает общее количество возможных составных вариантов системы информационной безопасности с M до MK (рисунок).

Таким образом, составной вариант (план развития) системы информационной безопасности Plan можно представить в виде кортежа вариантов

Plan = (Var1, Var2,…, VarK), Plan∈Plans = (Variants)K,

после чего множество выбора Plans может быть (с использованием одной из приведенных стратегий) сокращено до Plans* = (Variants*)K, где (Variants)K, (Variants*)K – декартовы степени соответствующих множеств.

Обобщенная задача выбора состоит в определении минимального по затратам плана развития системы информационной безопасности

F(Plan)→min, Plan∈Plans*,

где общие затраты составного варианта определяются не только затратами простых вариантов, но и «ценой перехода» от одного варианта к другому:

где gkr – затраты, связанные с переходом от варианта системы информационной безопасности Varj к варианту Varr, а L – список планируемых переходов.

В обобщенном случае (хотя возможность сокращения области выбора здесь имеет еще большее значение) задача сводится к синтезу больших дискретных систем с заданным конечным набором возможных состояний и переходов, и для ее решения (чтобы уйти от полного перебора вариантов) целесообразно использовать эвристические процедуры на базе генетических алгоритмов [14].

Предлагаемая процедура поддержки принятия решений по составлению плана развития системы информационной безопасности включает в себя следующие этапы:

1. Формирование перечня ситуаций с указанием входящих в их состав угроз информационной безопасности проекта.

2. Экспертная оценка ситуаций и определение уровней угроз для разных ситуаций на каждом этапе реализации проекта.

3. Сокращение общего числа ситуаций за счет объединения (пересечения) отдельных ситуаций.

4. Построение базовых ситуаций с использованием выбранных стратегий для каждого этапа реализации проекта.

5. Формирование перечня имеющихся вариантов системы информационной безопасности и соответствующих им ситуаций.

6. Сокращение перечня вариантов с использованием построенных базовых ситуаций.

7. Определение минимального по затратам (возможно, составного) варианта на основе сокращенного перечня вариантов системы информационной безопасности.

Заключение

Предложенный подход к проблеме выбора вариантов системы информационной безопасности проектов, основанный на применении нечеткого теоретико-множественного аппарата и методов теории принятия решений, позволил структурировать совокупность возможных ситуаций (рассматриваемых с точки зрения угроз информационной безопасности) и сформулировать постановку задачи выбора минимального по затратам варианта, обеспечивающего достаточную (в соответствии с выбранными стратегиями) информационную безопасность инновационного проекта. Предварительные результаты применения основанной на этом подходе процедуры поддержки принятия решений по составлению плана развития системы информационной безопасности показали ее эффективность.

Работа выполнена при финансовой поддержке РФФИ в рамках научного проекта № 15-07-01711.