В связи с быстро меняющейся политической и экономической обстановкой в мире вопросы обеспечения достоверности данных в системах обработки и визуализации графической информации, при многомодальном взаимодействии в социокиберфизических системах, в многомодальных биометрических системах, в том числе с использованием стеганографических методов защиты [1, c. 8; 2, с. 9], построения доверенной вычислительной среды [3, с. 6] становятся особенно актуальными. Типичными приложениями многомодального взаимодействия в социокиберфизических системах являются защита конфиденциальных голосовых данных при передаче [4], защита персональных данных, шифрование изображений, например, в составе медицинской информационной системы хранения и обработки результатов обследований [5], защита прав интеллектуальной собственности при распространении цифровых обучающих материалов [6] и т.п. Под цифровой стегосистемой в данной работе понимается совокупность методов и средств, используемых для организации скрытого канала передачи цифровых данных в стегоконтейнере [2, c. 10].

Стеганографические методы могут использовать пространственную область стегоконтейнера для защиты от неправомерного использования графической информации [7, 8].

Подобные методы сталкиваются с тем, что биты стегосообщения привязаны к определенному месту в изображении, и существует множество причин, приводящих к потере синхронизации между системой защиты и детектором стегосообщений. Геометрические атаки нарушают синхронизацию, что приводит к некорректному извлечению встроенного стегосообщения. Робастные стегосистемы защиты графической информации должны гарантировать устойчивость и к геометрическим атакам, что обуславливает необходимость встраивания данных в частотной области [9].

По сравнению с пространственными схемами встраивания цифровых водяных знаков, методы на основе встраивания в частотную область более надежны, поскольку водяной знак встраивается путем коррекции коэффициентов спектрального преобразования. Как следствие, для защиты графической информации от неправомерного использования был предложен ряд надежных методов встраивания цифровых водяных знаков, работающих в домене преобразования. Наиболее широко используемыми преобразованиями являются дискретное косинусное преобразование [10], дискретное вейвлет-преобразование [11], дискретное преобразование Фурье [12].

В связи с этим устойчивость к геометрическим атакам остается одной из самых сложных и актуальных задач в исследованиях защиты графической информации. Цель исследования заключается в разработке алгоритма кодирования изображений, позволяющего обеспечить требуемую робастность при низких значениях среднеквадратичной ошибки.

Предлагаемый алгоритм защиты графической информации

Многие методы обработки и визуализации графической информации, в том числе при многомодальном взаимодействии в социокиберфизических системах, традиционно устойчивы к различным типовым операциям, производящимся в промежуточных устройствах и конечных социокиберфизических системах, таким как сжатие с потерей информации, выполнение процедур фильтрации различными алгоритмами обработки изображений, цифро-аналоговые и аналого-цифровые преобразования, кадрирование [13], но менее устойчивы к определенным типам вредоносных атак.

Формат сжатия цифровых изображений JPEG на сегодняшний день является наиболее распространенным форматом кодирования цифровых изображений и представлен на рынке колоссальным количеством как программных, так и аппаратных реализаций. В основе формата сжатия цифровых изображений JPEG лежит одноименный алгоритм, приведенный на рис. 1, который работает как с цифровыми изображениями в режиме оттенков серого, так и с цветными цифровыми изображениями.

Основным в алгоритме JPEG является этап вычисления значений спектральных коэффициентов дискретного косинусного преобразования, которое является разновидностью преобразования Фурье [14]. Дискретное косинусное преобразование относится к спектральным ортогональным декоррелирующим преобразованиям. В результате вычисления такого преобразования получается разложение исходного цифрового изображения по базисным функциям этого ортогонального преобразования.

Предваряет вычисление дискретного косинусного преобразования этап прореживания цветовых компонент, которые разбиваются на блоки размером 8 × 8 пикселей. Для вычисления дискретного косинусного преобразования матрицы значений размером 8 × 8 существует быстрый алгоритм, основанный на умножении матриц. Вычисление дискретного косинусного преобразования производится раздельно для каждой из цветовых компонент Y, Cb и Cr. В случае, когда размеры исходного цифрового изображения не кратны 8, то с целью заполнения недостающих данных добавляется соответствующее количество строк и/или столбцов.

Рис. 1. Алгоритм JPEG

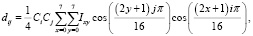

Обозначим через I – исходный или пустой стегоконтейнер, W – цифровой водяной знак,  , а IW – результирующее изображение с внедренным в него цифровым водяным знаком, тогда Ixy – значение интенсивности пикселя с координатами x и y, и прямое преобразование запишется в следующем виде:

, а IW – результирующее изображение с внедренным в него цифровым водяным знаком, тогда Ixy – значение интенсивности пикселя с координатами x и y, и прямое преобразование запишется в следующем виде:

(1)

(1)

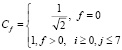

где  .

.

В результате вычисления этого ортогонального преобразования получается матрица спектральных коэффициентов dij размером 8 × 8, величины которых убывают от левого верхнего угла матрицы по направлению к правому нижнему углу, а многие коэффициенты, как показано на рис. 2, либо близки по значению, либо равны нулю.

Рис. 2. Результат вычисления дискретного косинусного преобразования в блоках размером 8 × 8 пикселей

При встраивании в стегоконтейнер цифрового водяного знака необходимо учитывать особенности вычисления декоррелирующего преобразования, в том числе дискретного косинусного, когда в низкочастотном спектральном коэффициенте, который располагается в левом верхнем углу каждого блока 8 × 8 пикселей, содержится основная доля информации данного блока.

Функция Emb непосредственно встраивания стегосообщения осуществлялась в алгоритме JPEG на этапе квантования с помощью метода модуляции индекса квантования [15], являющегося одним из популярных методов маркирования графической информации [16]. Основная идея модуляции индекса квантования заключается в изменении квантованного с заданным шагом значения спектрального коэффициента в зависимости от значения бита ωij стегосообщения W [17].

Использование модуляции индекса квантования в приложениях с цифровыми водяными знаками для защиты авторских прав на графическую информацию с помощью внедрения заданного цифрового водяного знака в структуры данных изображения обеспечивает хороший компромисс высокой полезной нагрузки, уровня искажений и робастности.

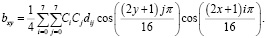

Детектор осуществляет сравнение по кодовому расстоянию извлеченного значения со значениями квантователя. Модифицированные с помощью метода модуляции индекса квантования спектральные коэффициенты используются для замены соответствующих исходных коэффициентов dij в каждом блоке 8 × 8 при выполнении процедуры реконструкции с помощью вычисления обратного преобразования [18] для последующего получения изображения IW со встроенным цифровым водяным знаком:

(2)

(2)

Рис. 3. Схема внедрения стегосообщения в спектральные коэффициенты

На рис. 3 представлена обобщенная схема внедрения данных в спектральные коэффициенты дискретного косинусного преобразования.

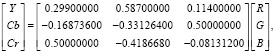

Необходимо отметить, что также был разработан вариант реализации, совместимый со стандартизованными декодерами, когда для выделения требуемых для выполнения встраивания цифрового водяного знака областей на изображении осуществляется путем анализа и обработки массива яркостной компоненты, для чего в предлагаемом алгоритме структуры графической информации в исходном цветовом пространстве RGB производится преобразование в пространство YCbCr [19]:

(3)

(3)

где в Y хранится яркостная компонента, в Cb и Cr кодируются, соответственно, синяя и красная цветоразностные компоненты.

Обратное преобразование из цветового пространства YCbCr в исходное пространство RGB осуществляется умножением вектора YCbCr на обратную матрицу:

(4)

(4)

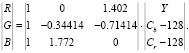

Рис. 4. Результаты встраивания и извлечения цифровых водяных знаков

Результаты экспериментов

Для любого метода защиты цифровых изображений от неправомерного использования важно, чтобы встраивание стегоданных в структуры данных графической информации не вызывало значительного ухудшения их качества, и в то же время встраивание должно характеризоваться достаточной надежностью извлечения, чтобы выдерживать злонамеренные атаки, а также типовую обработку данных, производящуюся в промежуточных и конечных устройствах.

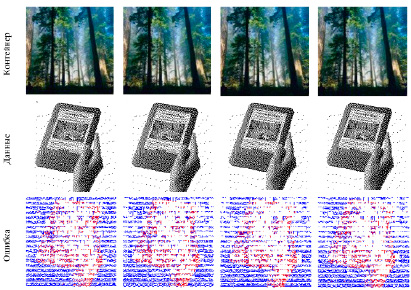

Рис. 5. Зависимость h от n

Защита графической информации от неправомерного использования маркированием в частотной области неизбежно приводит к искажению исходного стегоконтейнера. Оценка искажений особенно важна в силу того, что может дать подсказки для повышения эффективности использования водяных знаков. Кроме того, оценка искажений является мерой противодействия злонамеренным скрытым сетевым взаимодействиям.

В результате проведения исследования было установлено, что наличие стегосообщения, встроенного с помощью метода модуляции индекса квантования, может быть обнаружено на основе анализа гистограмм коэффициентов. Примеры результатов встраивания и извлечения маркированием графической информации стегоданными в частотной области представлены на рис. 4.

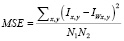

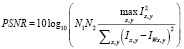

На рис. 5 показана зависимость коэффициента битовых ошибок h от места встраивания n. Емкость встраивания составила от одного бита до 8 битов на блок 8 × 8 пикселей. Встраивая более одного бита в блок пикселей, можно увеличить емкость встраивания, но в этом случае робастность будет меньше. Необходимо отметить, что при проведении экспериментов в качестве меры искажений, вносимых в структуру графической информации алгоритмом кодирования, были использованы принятые в теории связи показатели, такие как среднее квадратическое отклонение

и пиковое отношение сигнала к шуму

[20].

[20].

Размеры N1 и N2 исследуемого исходного изображения I указаны в пикселях, Ix,y – яркость пикселя с координатами x,y в исходном изображении, IWx,y – яркость пикселя в модифицированном изображении.

В случае геометрических атак нарушаются границы блоков 8 × 8 пикселей, что приводит к существенному искажению матриц спектральных коэффициентов дискретного косинусного преобразования и резкому увеличению количества битовых ошибок, особенно с увеличением емкости встраиваемого цифрового водяного знака.

Заключение

Предложен алгоритм защиты графической информации от неправомерного использования в частотной области на основе метода модуляции индекса квантования с высокой полезной нагрузкой и достаточной робастностью. Алгоритм целесообразно использовать в приложениях и сервисах, ориентированных на хранение, обработку и передачу цифровых изображений, при реализации правомерного доступа к которым представляется вероятным нарушение права собственности на цифровые изображения. Дополнительно было установлено, что стегосообщения, внедренные в спектральные коэффициенты дискретного косинусного преобразования с помощью метода модуляции индекса квантования, чувствительны к подмешиванию данных. Подмешиваемые данные сглаживают специфичные искажения гистограммы изображения, являющиеся следствием процесса квантования с помощью метода модуляции индекса квантования, существенно искажающего гистограммы спектральных коэффициентов. С помощью анализа гистограммы спектральных коэффициентов можно обнаружить присутствие в стегоконтейнере данных, встроенных с помощью метода модуляции индекса квантования. Кроме того, при подмешивании данных стегосообщение полностью стирается с незначительным ухудшением или без ухудшения качества изображения.

Библиографическая ссылка

Земцов А.Н., Чан Зунг Хань ЗАЩИТА ГРАФИЧЕСКОЙ ИНФОРМАЦИИ ОТ НЕПРАВОМЕРНОГО ИСПОЛЬЗОВАНИЯ МАРКИРОВАНИЕМ НА ОСНОВЕ МОДУЛЯЦИИ ИНДЕКСА КВАНТОВАНИЯ // Современные наукоемкие технологии. – 2023. – № 8. – С. 20-26;URL: https://top-technologies.ru/ru/article/view?id=39725 (дата обращения: 20.05.2024).