Введение

В настоящее время главным ресурсом является информация, а среди множества её аспектов превыше всего находится именно тот, который связан с биометрическими данными человека. Биометрия включает в себя набор данных о человеке: особенности внешности, голоса, лица, пальцев, телосложения, роста и поведения, которые уникальны [1; 2]. С принятием федеральной программы «Информационное общество» 2014 года в Российской Федерации была поставлена цель полной цифровизации всех общественно-государственных услуг. В ее рамках произошла глобальная автоматизация всех процессов, охватывающих административные и социальные задачи [3]. Также программа включает в себя и модернизацию системы идентификации и аутентификации личности гражданина. Переход этой системы на электронную платформу обеспечил высокую скорость обработки данных, предотвращение правонарушений, а значит, и повышение общественного порядка, облегчил процесс совершения мелких бытовых покупок. Однако внедрение автоматизированной системы биометрии привело и к появлению новых вызовов, связанных, в первую очередь, с попытками обмана системы.

Цель исследования – осветить современное состояние технологий защиты биометрических систем и дать рекомендации по их практическому применению в условиях цифрового общества.

Материалы и методы исследования

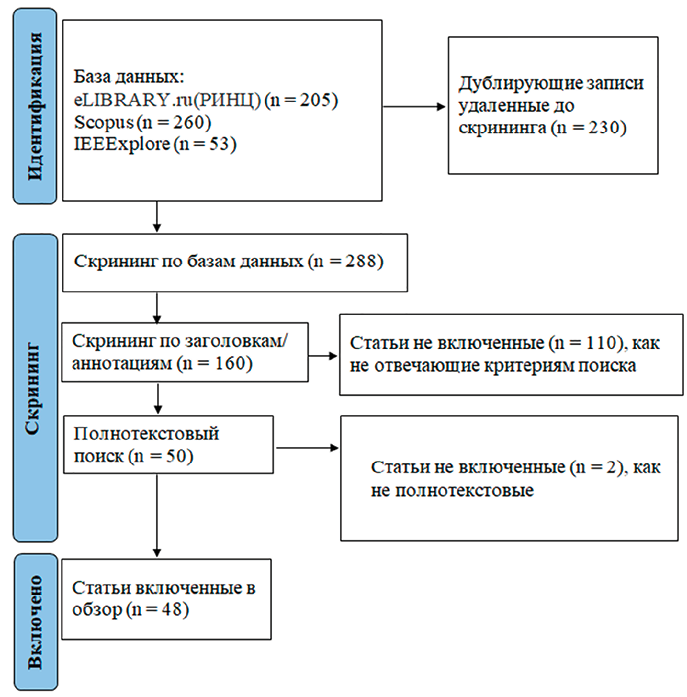

Проведенное исследование базировалось на анализе специализированной научной литературы и публикаций по протоколу PRISMA, освещающих современные подходы в Face Anti-Spoofing (FAS). Для этого использовались статьи из отечественных и зарубежных научных журналов, а также материалы ведущих международных конференций на русском и английских языках, опубликованные в 2020-2025 гг., из баз данных eLIBRARY.RU, РИНЦ, Scopus и IEEExplore с высоким impact factor. Для поиска использовались такие строки запросов, как biometrics, face anti-spoofing, vitality, passive methods, identification, лицевая биометрия, предотвращение ложной аутентификации по лицу, защита от подделок при распознавании лица, обработка персональных данных, при этом не рассматривались дублирующие исследования, репринты, исследования на иных языках, кроме заявленных (английский и русский), письма и краткие сообщения. При поиске в базах данных eLIBRARY.RU, РИНЦ найдено 205 публикаций. Поиск по другим научным базам проводился аналогично. Всего 288 публикаций включены в поиск и посвящены: биометрической идентификации и аутентификации – 124, развитию технологий распознавания лиц – 86, этическим и правовым аспектам – 57, практическому применению и внедрению технологий – 21. По результатам поиска 48 работ легли в основу данного обзора: 1) обзор классификации методов FAS, 2) обзор направлений развития технологии распознавания лиц, 3) обзор нормативно-правовых требований для обработки персональных данных, 4) обзор практического применения и внедрения технологии. Полученные в результате систематического обзора и метаанализа научные данные могут быть применены при формулировании рекомендаций относительно выбора оптимальной стратегии обеспечения безопасности.

Результаты исследования и их обсуждение

1. Классификация методов FAS.

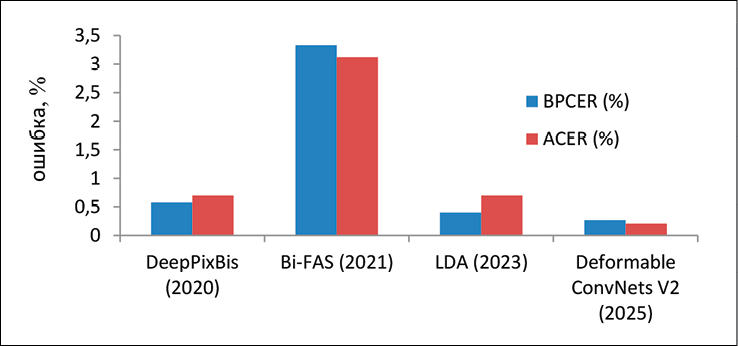

FAS – это система, обеспечивающая распознавание настоящего лица от фальшивого, дающая возможность с помощью анализа изображения в видеопотоке определить, используется ли для аутентификации биометрический образец, взятый у живого объекта [4]. Методы FAS можно классифицировать по используемой информации и необходимости специализированного оборудования [5]. Многие авторы используют следующую классификацию этих методов: пассивные, активные и гибридные [6–8]. Однако для эффективной организации и анализа методов FAS предлагается следующая таксономия, основанная на двух ключевых аспектах: рисковый профиль атаки и вычислительные ограничения. Для классификации методов FAS по уровню риска используем два ключевых показателя: ACER (Average Classification Error Rate) – средняя частота ошибок классификации, которая характеризует общее качество метода FAS, оценивая одновременно успешность обнаружения атак и число ложноположительных результатов, и BPCER (Bonafide Presentation Classification Error Rate) – частота ошибок правильной аутентификации настоящих пользователей, т.е. процент случаев, когда настоящие пользователи неверно отвергнуты системой как поддельные. Эти метрики позволяют находить компромисс между безопасностью (минимизировать ошибки принятия атак) и комфортом пользователей (минимизировать необоснованное блокирование).

Рассмотрим три уровня риска и соответствующие им ресурсные требования. Атаки с низким уровнем сложности и вероятности успеха обычно включают использование простых методов, таких как низкокачественные фотографии или примитивные маски (ACER ≤ 1%, BPCER ≤ 0.5%). Эти атаки легко обнаруживаются современными системами безопасности и требуют минимальных ресурсов для реализации. Атаки среднего уровня сложности используют улучшенные маски, качественные фотографии и простые видеоподделки (Deepfake) (1% < ACER ≤ 5%, 0.5% < BPCER ≤ 2%). Эти атаки сложнее обнаружить, поскольку они выглядят более убедительно. Сложные атаки (ACER > 5%, BPCER > 2%), включают высококачественные трехмерные маски, реалистичные Deepfake и комбинированные методы обмана [9–11].

Такое деление помогает разработчикам чётко понимать минимальный уровень защиты, соответствующий каждому типу угроз. Оно также способствует оптимизации ресурсов, позволяя выбирать оптимальное соотношение затрат и уровня безопасности. Простые методы, используемые в атаках низкого риска, требуют минимальных ресурсов. Они подходят для недорогих мобильных устройств и бюджетных серверов. Например, для создания примитивной маски достаточно обычного принтера и бумаги. Среднетяжелые методы, применяемые в атаках среднего риска, требуют средних вычислительных мощностей. Обычные процессоры и стандартные графические карты способны обеспечить достаточные ресурсы для этих целей. Например, создание качественной маски требует использования специализированных программ для моделирования и печати. Мощные методы, характерные для атак высокого риска, нуждаются в высокопроизводительном оборудовании.

Графические ускорители и специализированные чипы позволяют быстро обрабатывать большие объемы данных и создавать сложные подделки. Например, обучение модели Deepfake требует мощных GPU и больших объемов памяти [12-14]. Для борьбы с Deepfake самым доступным методом является анализ свойства изображения/видеопотока с использованием стандартных (RGB) камер, встроенных в оборудование. Система автоматически анализирует видеопоток и определяет витальность человека (витальность означает, что с системой контактирует «живой» человек) [15]. Одними из популярных анализов в этом случае считаются отслеживание моргания глаз, движения губ [16], сравнение модели с лицом в видеопотоке, изменение эмоций и повороты головы. Для этого применяются алгоритмы анализа локальных бинарных паттернов (Local Binary Patterns – LBP), техники вейвлет-анализа и методы оценки пространственных градиентов [17]. Кожа человека обладает уникальными микрохарактеристиками (например, структура пор, рельеф поверхности), отличающимися от характеристик искусственных материалов (экран монитора, бумага) [18; 19]. Алгоритмы оптического потока (Optical Flow) [20–22] и временные ряды позволяют выявить характерные особенности живых лиц, такие как непроизвольная моторика, отсутствующая в статичных изображениях или видеоматериалах низкого разрешения.

Методики обнаружения экранных границ, артефактов компрессии видеосигнала, характерных световых рефлексов (отражения стекла очков, специфическое освещение дисплея) используются для идентификации представленного объекта как искусственно воспроизведённого [23]. Методы глубокого обучения (Convolutional Neural Networks – CNN [24], Recurrent Neural Networks – RNN [25], Transformer Architectures [26]) обеспечивают эффективное распознавание тонких признаков различия между подлинными лицами и искусственными объектами. Применяются также и специальные инфракрасные датчики, которые фиксируют отражение активного инфракрасного излучения (ИК) от кожных покровов субъекта [27]. У живых лиц распределение температуры неоднородно вследствие особенностей кровоснабжения, выраженных тёплыми зонами, соответствующими анатомическим сосудистым структурам [28]. Наконец, существуют так называемые мультимодальные или гибридные методы, которые представляют совмещение программного обеспечения с аппаратными средствами [29; 30].

Предлагаемая таксономия (табл. 1) отличается от традиционной классификации («активные / пассивные / гибридные») четкой корреляцией с риск-профилем. Традиционная классификация фокусируется преимущественно на используемых инструментах и технических средствах (камера, датчики и т.п.). Предлагаемый подход основан на уровнях риска и вычисляемых показателях, что обеспечивает четкое понимание требуемой защищенности и затрат.

Таблица 1

Матрица соответствия методов

|

Категория |

Низкий риск |

Средний риск |

Высокий риск |

|

Минимальные ресурсы |

Процедурные анализы (анализ пикселей, простейшие алгоритмы машинного зрения) |

Анализ движения (глаза, губы) |

Использование легких CNN |

|

Умеренные ресурсы |

Легкие CNN, анализ глубинной карты |

Глубокие CNN, мультимодальные методы |

Анализ теплового отпечатка, комбинация датчиков |

|

Высокие ресурсы |

Глубокие CNN с дополнительными датчиками |

Трансформеры, многоуровневые нейросети |

Специализированные датчики, многослойные защитные механизмы |

Источник: составлено авторами на основе полученных данных в ходе исследования.

Таксономия позволяет быстрее подобрать подходящий метод защиты в зависимости от конкретных условий эксплуатации и предполагаемой интенсивности атак. Использование критериев, таких как ACER и BPCER, гарантирует актуальность подхода применительно к последним достижениям в области Face Anti-Spoofing. Таким образом, данная таксономия обеспечивает структурированный подход к обеспечению безопасности биометрической аутентификации, учитывая актуальные технологические реалии и потребности цифровой эпохи.

2. Обзор направлений развития технологии распознавания лиц.

Технология распознавания лиц является быстро развивающейся областью исследований, при этом остается ряд проблем, которые связаны с точностью, безопасностью и устойчивостью к атакам и требуют дальнейшего изучения и разработки инновационных решений [31; 32]. Одним из факторов повышения точности технологий распознавания лиц является расширение тренировочных наборов данных (FaceForensics++, Deepfake Detection, CELEB-A, CELEB-DF, Deepfake Detection Challange, DF-TIMIT, DF-1.0 и др.) [33–35]. Кроме того, исследователи работают над созданием синтетически генерируемых данных с использованием генеративных состязательных сетей (GANs) [36–38]. GAN позволяют создавать реалистичные изображения лиц, которые затем используются для расширения существующих наборов данных. Однако используемые данные представляют ограниченный набор, что приводит к тому, что разработчики сосредотачиваются лишь на заранее определенных видах атак, поэтому в последние годы ученые начали активно исследовать способы повышения устойчивости моделей обнаружения поддельных атак к неизвестным угрозам.

Среди наиболее перспективных подходов выделяются методы zero-shot/few-shot [14; 26]. Суть метода заключается в том, что модель обучается генерировать признаки и обобщенные шаблоны, способные эффективно справляться с новыми видами атак, которые отсутствовали в тренировочном наборе данных [39]. Основная разница между этими двумя подходами состоит именно в наличии или отсутствии доступного количества образцов новых видов атак. При обучении с нулевым числом примеров система учится выявлять новые угрозы исключительно на основе существующих типов атак, без наличия хотя бы минимального числа реальных примеров новой атаки. Этот подход особенно полезен, когда сбор дополнительных данных является дорогостоящим или невозможным процессом. Методы с несколькими примерами, напротив, предполагают наличие небольшого объема новых данных, что позволяет дополнительно повысить точность классификации путем тонкой настройки параметров модели. Использование таких подходов требует тщательной разработки архитектуры нейронных сетей, способных эффективно извлекать и обобщать признаки различных классов подделок, поэтому глубокие нейронные сети также становятся основой для создания FAS [10]. Также разработчики оптимизируют алгоритмы, уменьшая требования к производительности конечного устройства, что делает возможным применение этих технологий на смартфонах и планшетах [15], и используют многомерные данные (голос, частота сердечных сокращений и температура тела).

Как ранее авторами было упомянуто, для оценки эффективности технологий распознавания лиц необходимы надежные и объективные метрики, такие как BPCER, ACER, коэффициент ошибок классификации атаки посредством представления (APCER – Attack Presentation Classification Error Rate), равная ошибка обнаружения (D-EER – Detection Equal Error Rate) [39; 40]. Однако, как правило, в публикациях, посвященных FAS, есть привязка датасета и методов, которые используют исследователи для оценки качества модели, поэтому, как отмечено в работе [5], выбранные методы остаются недостаточно универсальными для широкого применения в различных сценариях реального мира. В результате метрики, при работе с внутренними базами данных, где условия съемки и качество изображений схожи с условиями реальных запросов, показывают лучший результат в сравнении с переходом к кросс-базовым сценариям, где различия между зарегистрированными лицами и предъявляемыми изображениями значительны. Таким образом, разработка надежной системы защиты от подделки лиц требует интеграции современных технологий глубокого обучения, использования многоканальных подходов и постоянного расширения наборов данных. Только комплексное решение сможет обеспечить необходимую защиту в условиях постоянно меняющихся угроз и требований безопасности.

3. Обзор нормативно-правовых требований для обработки персональных данных.

Защита персональных данных является приоритетом как для граждан, так и для бизнеса во всем мире, поэтому Европейский союз (ЕС) принял «Общий регламент по защите данных» (GDPR), который устанавливает строгие правила обработки персональных данных. Российская Федерация также имеет ряд законодательных актов, регулирующих защиту личной информации граждан.

Таблица 2

Сравнение GDPR и Российского ФЗ-152

|

Критерий |

GDPR |

Российский ФЗ-152 |

|

Требования к сбору |

Свободное и осознанное согласие |

Добровольное письменное согласие |

|

Локализация данных |

Нет обязательного требования |

Хранение в РФ |

|

Ответственность |

Штрафы до €20 млн |

Штрафы до ₽75 тыс. |

|

Цель обработки |

Ограниченная |

Минимальная |

|

Особенности контроля |

Регулятор ICPE |

Роскомнадзор |

Источник: составлено авторами на основе полученных данных в ходе исследования.

Пожалуй, основным является Федеральный закон № 152-ФЗ «О персональных данных», который применяется исключительно на территории Российской Федерации и касается только российских граждан и компаний, работающих на российском рынке. Этот закон также определяет основные термины и принципы обработки персональных данных, но его требования менее детализированы по сравнению с GDPR [41]. GDPR предоставляет субъектам данных широкие права, эти права являются обязательными для исполнения всеми организациями, работающими с персональными данными [42]. Федеральный закон № 152-ФЗ также предусматривает некоторые права субъектов данных, такие как право на доступ к своим данным и право требовать прекращения обработки данных. Оценка рисков и уведомительные процедуры в случае нарушений данных также менее формализованы и строго определены, чем в GDPR. Нарушение требований GDPR может повлечь серьезные штрафы. В России нарушения законодательства о защите персональных данных наказываются штрафами значительно меньшего размера, обычно исчисляемыми тысячами рублей. Надзорным органом выступает Роскомнадзор, который осуществляет проверки и принимает решения о наложении штрафов. Эти нормативно-правовые акты обеспечивают правовую основу для обработки персональных данных и устанавливают строгие правила для организаций, работающих с такими данными. Таким образом, несмотря на схожесть целей регулирования, GDPR и российские законы существенно различаются по степени детализации, широте предоставляемых прав и суровости санкций (табл. 2). Кроме того, для различных отраслей существуют свои особенности и рекомендации профильных комитетов обеспечения безопасности биометрической аутентификации. Например, в банковском секторе, помимо № 152-ФЗ, банки следуют внутренним правилам и указаниям Центрального банка РФ (№ 6540-У) и международным стандартам (ISO/IEC 27001, PCI DSS). Ассоциация банков России рекомендует использовать FAS совместно с другими способами подтверждения личности. В государственном секторе существуют нормативные документы Федеральной службы безопасности (Приказ 13.02.2023 № 77, от 11.05.2023 № 213, от 18.03.2025 № 117), Министерства связи и массовых коммуникаций (Приказ от 10.09.2021 № 930), Постановление Правительства Российской Федерации (Приказ от 23.10.2021 № 1815), а межведомственная комиссия по защите государственной тайны рекомендует осуществлять проверку исходящих потоков данных и контроль возможных вторжений через вредоносные файлы. В IT-секторе ассоциация профессиональных разработчиков программного обеспечения России рекомендует проводить сертификацию продуктов FAS независимыми лабораториями на предмет устойчивости к новым видам угроз. Руководствуясь рекомендациями профильных комитетов и правилами профильных ведомств, организация сможет обеспечить надежную защиту своей инфраструктуры и минимизировать риски.

4. Применение технологий FAS.

FAS внедряется поэтапно, начиная с пилотного этапа, на котором проверяется совместимость системы с инфраструктурой предприятия, оценивается функциональность и безопасность. Следующий шаг – стадия масштабирования, предусматривающая постепенное увеличение числа пользователей и проведение обучающих мероприятий. Завершающий этап – регулярное обслуживание, направленное на поддержание стабильности и своевременное обновление системы. Критериями успеха каждого этапа являются положительные отзывы, низкий уровень ошибок и готовность инфраструктуры. Мониторинг производительности и постоянная обратная связь обеспечивают плавный переход между стадиями внедрения. Уже сейчас FAS-технология активно применяется в разнообразных сферах, включая коммерческие организации и государственные структуры [43; 44]. Компания Apple использует систему Face ID с защитой от spoofing [45]. Для повышения безопасности она ввела методы детекции живых лиц, используя инфракрасные датчики и алгоритмы машинного обучения. Полиция и спецслужбы также применяют FAS-решения для контроля доступа на режимные объекты и выявления преступников с высокой точностью и минимизацией риска ложных срабатываний [46]. Компании используют FAS-технологии для удалённой верификации работников, особенно при доступе к корпоративным данным и системам управления [47].

Если рассматривать выбор методов FAS в зависимости от сценариев применения, то для мобильных приложений можно рекомендовать простые и энергоэффективные методы, такие как LBP, миниатюрные CNN-модели и анализ оптического потока. Для серверных решений лучше подойдут продвинутые алгоритмы глубокого обучения (глубокие CNN, трансформеры) и многомодальные методы. В корпоративной среде рекомендуется внедрять комплексные меры защиты, включающие многослойные проверки, мониторинг окружающей среды и интегрированную биометрию. Это позволит эффективно применять технологии FAS, балансируя между производительностью, стоимостью и степенью необходимой защиты.

5. Выводы.

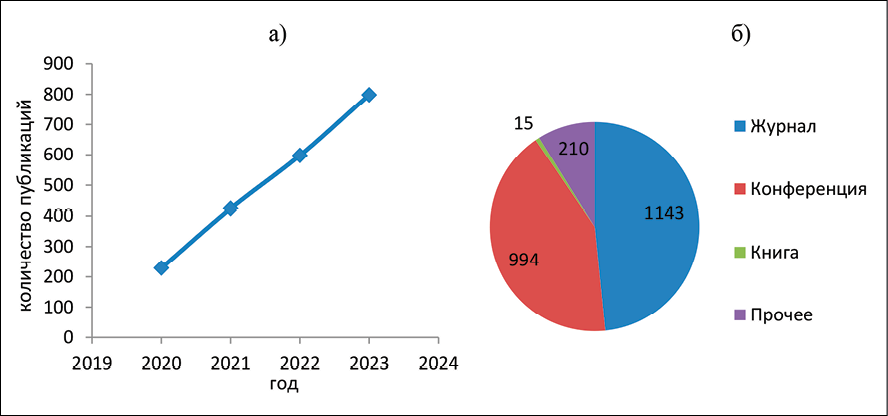

Научные исследования в области лицевой биометрии имеют значительный рост в последние годы. Используя только одно ключевое слово DeepFake в поисковой системе Mendeley и ограничившись только англоязычной литературой, имеем следующий результат (рис. 1). На рисунке 1 построены график по годам и диаграмма по типам публикации, которые показывают линейный рост публикаций и почти 50%-ное присутствие журнальных статей.

Для более детального анализа в данной статье использовался трехэтапный протокол проведения систематического обзора: формулировка исследовательских вопросов, поиск в базах данных и критерии включения и исключения исследовательских статей (рис. 2). Исследовательские вопросы: таксономия FAS, направление развития, нормативно-правовые требования и применение, определили содержание данного обзора. Поиск осуществлялся по ключевым словам, указанным в разделе «Материалы и методы исследования» данного обзора с использованием оператора «ИЛИ». Авторы использовали следующие шаги для выбора подходящих статей для этого исследования: идентификация, скрининг, включение. Критериями включения статей были: оригинальные исследовательские статьи, обзорные статьи, опубликованные в период с 2020 по 2025 г., которые содержат ключевые слова для поиска в названии, аннотации или полном тексте научных статей, статьи, которые дают положительный ответ хотя бы на один исследовательский вопрос, в которых разработанное решение должно быть направлено на устранение проблем с обнаружением атак с использованием распознавания лиц. Критериями исключения являются: дублирующие исследовательские статьи, статьи с отсутствием полного текста и не имеющие отношения к обнаружению живых лиц.

Рис. 1. Распределение научных статей по (а) году публикации, (б) типу публикации Источник: составлено авторами на основе полученных данных в ходе исследования

Рис. 2. Диаграмма потока PRISMA Источник: составлено авторами на основе полученных данных в ходе исследования

Рис. 3. Cравнения BPCER, ACER для датасета OULU-NPU Источник: составлено авторами на основе полученных данных в ходе исследования

В обзоре авторы указывали, что в публикациях по данной теме используются различные методы и базы данных, поэтому для примера приведем измерение показателей ACER и BPCER на датасете OULU-NPU (рис. 3) [48].

На рисунке 3 видно, что наблюдается снижение измеренных показателей с 2021 по 2025 г. благодаря разработке новых методов. Отметим, что в статьях по данной теме, несмотря на отмеченные ранее проблемы и перспективы исследования, наблюдается улучшение показателей основных метрик, методов и алгоритмов исследования.

Заключение

Проведенный обзор позволяет сделать следующие важные выводы относительно современного состояния и перспектив развития технологий FAS. Биометрия становится ключевым элементом безопасности в цифровом обществе, особенно в свете ускоренной цифровизации различных сфер жизни. Автоматизированные системы распознавания сталкиваются с новыми рисками, такими как технологии Deepfake, создающими серьезные угрозы безопасности. Исследованы основные тенденции в развитии методов противодействия спуфингу, среди которых выделяется потенциал глубоких нейронных сетей (CNN, RNN, трансформеры). Несмотря на активное внедрение биометрических технологий, нормативно-правовая база остается недостаточно проработанной, требуя дальнейшей гармонизации с международными стандартами (GDPR). Таким образом, обзор выявил острую потребность в дальнейшем совершенствовании существующих методов защиты, повышении надежности систем и выработке адекватных правовых механизмов регулирования обращения с персональными данными. Результаты указанного обзора и комплексный подход позволяют выбрать оптимальный метод FAS, исходя из рискового профиля атаки и вычислительных ограничений.

Конфликт интересов

Библиографическая ссылка

Минкин А.В., Каракеян А.С. АНАЛИЗ МЕТОДОВ FACE ANTI-SPOOFING ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ БИОМЕТРИЧЕСКОЙ АУТЕНТИФИКАЦИИ В УСЛОВИЯХ ЦИФРОВИЗАЦИИ // Современные наукоемкие технологии. 2025. № 9. С. 167-175;URL: https://top-technologies.ru/ru/article/view?id=40502 (дата обращения: 01.03.2026).

DOI: https://doi.org/10.17513/snt.40502