В последние годы наблюдается значительный рост заинтересованности процессом межличностной коммуникации. Как следствие, социальные сети, являясь мощным инструментом межличностной коммуникации, стали неотъемлемой частью жизни современного общества. Позволяя достигать наибольшей эффективности общения, социальные сети охватывают аудиторию, превышающую население отдельных государств. В подобных условиях интенсивного роста обмена информацией особо остро стоит проблема правомерности заимствования медиаконтента как результата интеллектуальной деятельности. Решение данной проблемы может осуществляться различными способами. Одним из наиболее эффективных является использование стеганографических методов [1].

Цифровой водяной знак – это данные, встроенные в мультимедийный объект таким образом, что впоследствии водяной знак может быть обнаружен и извлечен с целью подтверждения наличия права на результат интеллектуальной деятельности. Информационный медиаконтент, который подвергается процедуре защиты стегоалгоритмами, обычно называют оригиналом или произведением. Цифровой водяной знак представляет собой информацию, которая встраивается в защищаемый стегоалгоритмами оригинал.

Цифровые водяные знаки и методы маркирования ими можно классифицировать по нескольким категориям с учетом различных особенностей. К одной из классификационных характеристик исследователи относят область внедрения, в которую производится встраивание водяного знака. Например, цифровой водяной знак может быть встроен в пространственную область стегоконтейнера. Альтернативная возможность предусматривает маркирование водяными знаками в частотной области, что позволяет достичь устойчивости к внешним по отношению к стегоконтейнеру воздействиям [2].

Маркирование цифровыми водяными знаками можно разделить на следующие три категории по виду маркированного медиаконтента в формате аудио, видео и изображения. По способу восприятия наблюдателем цифровые водяные знаки принято разделять на четыре категории: видимые, невидимые устойчивые к воздействию, невидимые неустойчивые и двойственные.

Наблюдатель может фиксировать видимый водяной знак при осмотре изображения, вследствие чего такой подход имеет ограниченное применение. Невидимые устойчивые водяные знаки встраиваются таким образом, что изменения, внесенные в пиксель или группу пикселей изображения, не могут быть замечены непосредственным восприятием с помощью зрения, а также характеризоваться устойчивостью к различным внешним воздействиям, например преднамеренным атакам, стандартным операциям обработки сигналов, и удовлетворять требованию восстановления только с помощью заданного механизма декодирования. Невидимые, неустойчивые к внешнему воздействию цифровые водяные знаки встраиваются так, что любое изменение маркированного изображения приводит к разрушению или искажению водяного знака. Двойственные цифровые водяные знаки имеют признаки обеих категорий: видимых и невидимых, причем невидимый используется в качестве резервной копии видимого.

Цель исследования заключается в разработке методики защиты от неправомерного использования графической информации в социальных сетях с помощью стеганографических методов, встраивающих и скрывающих цифровые водяные знаки в частотную область графических изображений.

Предлагаемая методика защиты графической информации

Для достижения поставленной цели необходимо решить ряд задач, связанных с установлением характеристик цифровых водяных знаков, разработать методику и алгоритмы, позволяющие однозначно идентифицировать владельца медиаконтента, а также процедуру верификации цифровых водяных знаков.

Цифровой водяной знак может характеризоваться рядом существенных показателей:

1. Лояльность определяет возможность алгоритма маркирования встраивать цифровой водяной знак так, чтобы вносимые алгоритмом искажения не оказывали значимого влияния на качество исходного изображения. Если наблюдатель не может различить исходное и защищенное изображения, процедура защиты изображения считается незаметной. Тем не менее малозначительное искажение маркированного изображения может стать визуально заметным при сравнении с исходным изображением. Изменения в исходном изображении представляется невозможным заметить, если у пользователя отсутствует возможность сравнения с исходным изображением.

2. Полезная нагрузка – количество информации, которая может быть записана в стегоконтейнер.

3. Робастность обеспечивает устойчивость водяного знака к изменению и возможному удалению из стегоконтейнера. Цифровой водяной знак должен быть невосприимчив к стандартным непреднамеренным и преднамеренным воздействиям, т.е. должен характеризоваться устойчивостью к различным распространенным методам обработки сигналов, таким как сжатие, квантование и др., общим геометрическим преобразованиям, например масштабированию, вращению и т.д. В [3] предлагается каскадная стегосистема многобитовых голографических цифровых водяных знаков, которая позволяет обеспечить робастность цифрового водяного знака к широкому спектру преднамеренных и непреднамеренных искажений.

4. Достоверность – водяной знак должен однозначно идентифицировать владельца.

Решение доверенного арбитра, основанное на протоколе верификации цифрового водяного знака, должно указывать, что автор результата интеллектуальной деятельности является единственным владельцем изображения, а иные лица не могут правомерно использовать полученный автором результат интеллектуальной деятельности без его согласия. Тем не менее существуют некоторые проблемы с протоколом верификации разрешения права собственности, поскольку широко распространено такое явление, как пиратство. Приведем обобщенную классификацию проблем, связанных с верификацией права собственности результата интеллектуальной деятельности:

1) тупик владения, когда право собственности не может быть установлено до тех пор, пока пират обладает возможностью представить доказательство права собственности, которое является в той же степени убедительным, что и представленное владельцем подтверждение права на результат интеллектуальной деятельности;

2) контрафактное владение, когда пират представляет доказательство права собственности, которое является даже более убедительным, чем фактическое доказательство владельца права на результат интеллектуальной деятельности;

3) кража собственности, когда пират получает стегоконтейнер, в том числе легальным путем, и встраивает в него новый цифровой водяной знак.

С позиции доказательности общие требования к цифровым водяным знакам можно сформулировать следующим образом:

1) цифровой водяной знак должен характеризоваться незаметностью при малой вносимой ошибке;

2) размер полезной нагрузки должен позволять осуществить полную идентификацию владельца права собственности. К полезной нагрузке условно можно отнести и ключ цифрового водяного знака, который может быть предоставлен группе правообладателей либо использоваться как приватный;

3) в связи с тем, что предполагается использование цифрового водяного знака в юридических процессах, то целесообразно потребовать высокого значения вероятности его верификации. Верификация цифрового водяного знака невозможна без требования устойчивости его обнаружения;

4) устойчивость к непреднамеренным воздействиям, таким как преобразование из одного формата в другой, сжатие изображения и т.п., а также возможность совместного использования с несколькими водяными знаками, как правило, используется до трех других встроенных водяных знаков;

5) устойчивость к злонамеренным воздействиям (атакам), направленным на уничтожение цифрового водяного знака, атакам синхронизации, а также атакам замещения, при которых злоумышленник пытается заменить оригинальный цифровой водяной знак контрафактным;

6) устойчивость к криптографическим атакам, защита от атаки сговором.

На рис. 1 представлена предлагаемая схема маркирования изображения, где I – исходное изображение, W – цифровой водяной знак, IW – маркированное изображение, и K – ключ. Функция встраивания Emb осуществляет маркирование изображения I цифровым водяным знаком W с использованием ключа K, в результате которого функцией Emb генерируется модифицированное изображение IW. Использование ключа K позволяет повысить защищенность стегосистемы. Предварительно исходное изображение I преобразуется либо в пространственную область, либо маркирование может осуществляться в частотной области, для чего выполняется некоторое прямое спектральное преобразование. Для восстановления изображения I по набору спектральных коэффициентов выполняется обратное преобразование.

На практике стегоконтейнер, содержащий водяной знак, может быть намеренно или случайно искажен. В обоих случаях стегосистема должна обеспечивать возможность обнаружения и извлечения цифрового водяного знака после атаки.

Рис. 1. Схема маркирования изображения

Использование цифровых водяных знаков для защиты права на результат интеллектуальной деятельности требует создания эффективной процедуры верификации извлекаемых цифровых водяных знаков [2]. Протокол верификации цифровых водяных знаков представляет собой последовательность этапов, в которых принимает участие одно или несколько лиц, претендующих на право владения медиаконтентом. Протокол верификации цифровых водяных знаков предназначен для получения достоверного суждения относительно правомерности заявленных требований на результат интеллектуальной деятельности. Предлагаемую концепцию проектирования процедуры верификации извлекаемых цифровых водяных знаков для подтверждения права собственности представим в виде следующих основных этапов:

1) автор создает изображение, которое является исходным для процедуры защиты изображением и называется оригинальным изображением или стегоконтейнером;

2) автор помечает цифровыми водяными знаками оригинальное изображение и получает маркированное изображение с встроенным в него цифровым водяным знаком. Стегоконтейнер хранит доказательства права на результат интеллектуальной деятельности, которые могут быть использованы при последующем оспаривании этого права;

3) автор публикует в социальной сети защищенное фотографическое произведение;

4) автор обнаруживает, что фотографическое произведение, правом собственности на которое он обладает, используется лицом, которое не внесло никакого вклада в его создание;

5) чтобы реализовать право владения фотографическим произведением, автор должен представить значимые доказательства доверенному арбитру, в качестве которого может выступить суд;

6) оценивая доказательства раздельно и их взаимосвязь в совокупности, применяя методику проведения экспертизы путем верификации цифровых водяных знаков, доверенный арбитр принимает решение относительно того, кто может использовать соответствующий результат интеллектуальной деятельности.

В большинстве отечественных социальных сетей используются изображения, основанные на стандартах Международной электротехнической комиссии и Международного консультационного комитета по телефонии и телеграфии, таких как JPEG [4], JPEG-LS [5] и JPEG 2000 [6]. Таким образом, методика аппроксимации изображений с помощью спектрального преобразования является основным этапом построения набора алгоритмов анализа и постобработки изображений. Концепция вейвлет-преобразования была впервые разработана И. Мейером [7] и получила дальнейшее развитие в работах С. Малла [8, 9].

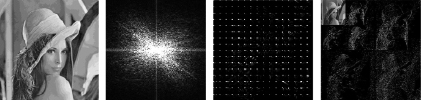

Достоинством пространственных методов является простота использования, но такие методы обеспечивают степень скрытности и робастность хуже, чем спектральные, являющиеся более стойкими к искажениям [11]. На рис. 2 показаны некоторые наиболее популярные частотные преобразования, реализованные в разрабатываемом проекте. Предлагаемая методика защиты от неправомерного использования графической информации в социальных сетях с помощью стеганографических методов основана на многоуровневом дискретном вейвлет-преобразовании [2] в сочетании с сингулярным разложением.

Результаты экспериментов

Для контроля искажений, вносимых методом защиты изображения, представляется целесообразным использовать весовой коэффициент силы встраивания α. Для анализа границ применимости предлагаемого метода защиты изображения необходимо выполнить эксперименты по встраиванию цифрового водяного знака, а также анализ устойчивости метода к различным преднамеренным искажениям посредством последующей верификации.

а) б) в) г)

Рис. 2. Частотное преобразование стегоконтейнера: а) исходный стегоконтейнер; б) дискретное преобразование Фурье; в) дискретно-косинусное преобразование в алгоритме JPEG [10]; г) дискретное вейвлет-преобразование

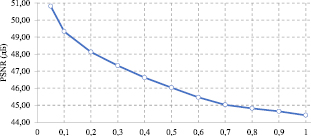

Рис. 3. Зависимость PSNR от весового коэффициента силы встраивания α

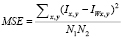

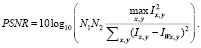

В качестве меры искажений, вносимых методом маркирования, используются различные метрики, такие как среднеквадратическое отклонение

.

.

Здесь N1, N2 – размеры изображения в пикселях, Ix, y – яркость пикселя x, y в исходном изображении, IWx, y – яркость пикселя в маркированном изображении. Визуальное качество маркированного стегоконтейнера должно быть как можно выше, что подразумевает незаметность вносимых искажений операцией встраивания цифрового водяного знака. Пиковое отношение уровня сигнала к уровню шума является разновидностью среднеквадратического отклонения и измеряется в децибелах:

Для обеспечения высокой робастности метод обнаружения и верификации водяных знаков должен быть устойчивым к изменениям в исходном изображении, вызванным как непреднамеренными, так и преднамеренными искажениями, которые не всегда направлены на то, чтобы полностью удалить или уничтожить водяной знак, чаще отключить его обнаружение. Вносимые методом маркирования искажения в стегоконтейнер считаются приемлемыми, если PSNR ≥ 28÷30 дБ. На основании полученных экспериментальных данных для датасета изображений были получены зависимости PSNR от весового коэффициента силы встраивания α, график для отдельного эталонного изображения приведен на рис. 3.

Заключение

В настоящей работе предложена методика защиты от неправомерного использования графической информации в социальных сетях с помощью стеганографических методов, встраивающих и скрывающих цифровые водяные знаки в частотную область вейвлет-преобразования графических изображений в сочетании с сингулярным разложением.

Вносимые алгоритмом маркирования искажения не вызывают значимой деградации исходного защищаемого изображения. В противном случае маркированный медиаконтент с встроенным водяным знаком является малопригодным для его практического использования. В маркированное изображение, содержащее цифровой водяной знак, могут вноситься случайные или преднамеренные изменения. Предлагаемая методика защиты от неправомерного использования графической информации в социальных сетях характеризуется высокой робастностью, что подтверждается экспериментальными результатами.

Библиографическая ссылка

Земцов А.Н., Цыбанов В.Ю. ЗАЩИТА ОТ НЕПРАВОМЕРНОГО ИСПОЛЬЗОВАНИЯ ГРАФИЧЕСКОЙ ИНФОРМАЦИИ В СОЦИАЛЬНЫХ СЕТЯХ // Современные наукоемкие технологии. – 2020. – № 7. – С. 51-56;URL: https://top-technologies.ru/ru/article/view?id=38133 (дата обращения: 20.04.2024).